Читайте также:

|

2.1 Методы и средства защиты информации в сетях

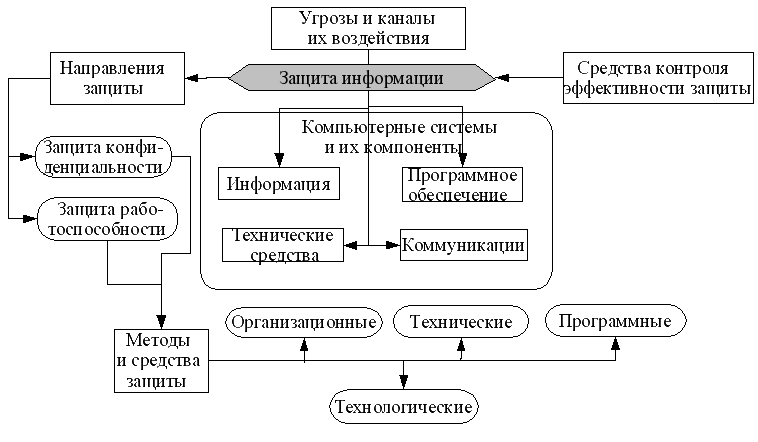

На первом этапе развития концепций обеспечения безопасности данных преимущество отдавалось программным средствам защиты. Но практика показала, что для обеспечения безопасности данных этого недостаточно, и интенсивное развитие получили всевозможные устройства и системы. Постепенно, по мере формирования системного подхода к проблеме обеспечения безопасности данных, возникла необходимость комплексного применения методов защиты и созданных на их основе средств и механизмов защиты. Обычно на предприятиях в зависимости от объема хранимых, передаваемых и обрабатываемых конфиденциальных данных за информационную безопасность отвечают отдельные специалисты или целые отделы.На рисунке 2.1 представлена модель комплексной защиты информации.

Рисунок 2.1 модель комплексной защиты информации

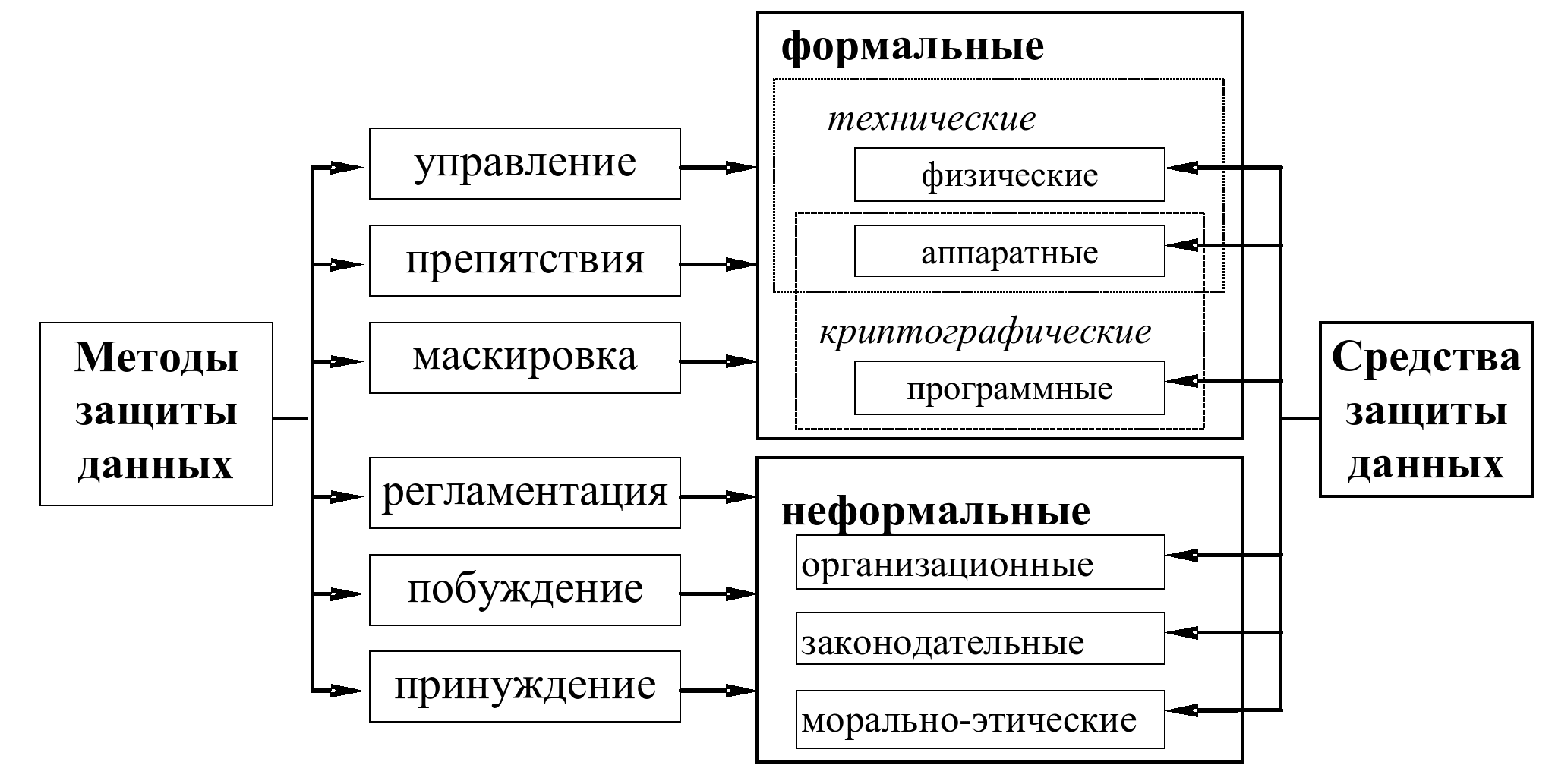

В защите информации четко выделяют два направления: защита конфиденциальности и защита работоспособности. Для выполнения этих задач существуют специальные методы и средства защиты данных, которые подробно представлены на рисунке 2.2.

Рисунок 2.2 - Классификация методов и средств защиты данных

Методы обеспечения безопасности информации в ИС делятся на: препятствие, управление доступом, механизмы шифрования (маскировка), регламентация, принуждение, побуждение, противодействие атакам вредоносных программ.

Препятствие – метод физического преграждения пути злоумышленнику к защищаемой информации (к аппаратуре, носителям информации и т.д.).

Управление доступом – методы защиты информации регулированием использования всех ресурсов ИС. Эти методы должны противостоять всем возможным путям несанкционированного доступа к информации.

Управление доступом включает:

− идентификацию пользователей, персонала и ресурсов системы;

− опознание субъекта по предъявленному им идентификатору;

− проверку полномочий;

− создание условий работы в пределах установленного регламента;

− регистрацию обращений к защищаемым ресурсам;

− при попытках несанкционированных действий.

Механизмы шифрования – криптографическое закрытие информации.

Регламентация – создание таких условий автоматизированной обработки, хранения и передачи защищаемой информации, при которых нормы и стандарты по защите выполняются в наибольшей степени.

Принуждение – метод защиты, при котором пользователи и персонал ИС вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности.

Побуждение – метод защиты, побуждающий пользователей и персонал ИС не нарушать установленные порядки за счет соблюдения сложившихся моральных и этических норм.

Противодействие атакам вредоносных программ предполагает комплекс разнообразных мер организационного характера и использование антивирусных программ. Цели принимаемых мер – это уменьшение вероятности инфицирования ИС, выявление фактов заражения системы; уменьшение последствий информационных инфекций, локализация или уничтожение вирусов; восстановление информации в ИС.

Вся совокупность технических средств подразделяется на аппаратные и физические.

Аппаратные средства – устройства, встраиваемые непосредственно в вычислительную технику, или устройства, которые сопрягаются с ней по стандартному интерфейсу.

Физические средства включают различные инженерные устройства и сооружения, препятствующие физическому проникновению злоумышленников на объекты защиты и осуществляющие защиту персонала (личные средства безопасности), материальных средств и финансов, информации от противоправных действий.

Программные средства – это специальные программы и программные комплексы, предназначенные для защиты информации в ИС.

Из средств ПО системы защиты выделим еще программные средства, реализующие механизмы шифрования (криптографии). Криптография – это наука об обеспечении секретности и/или аутентичности (подлинности) передаваемых сообщений.

Организационные средства осуществляют своим комплексом регламентацию производственной деятельности в ИС и взаимоотношений исполнителей на нормативно-правовой основе таким образом, что разглашение, утечка и несанкционированный доступ к конфиденциальной информации становится невозможным или существенно затрудняется за счет проведения организационных мероприятий.

Законодательные средства защиты определяются законодательными актами страны, которыми регламентируются правила пользования, обработки и передачи информации ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил.

Морально-этические средства защиты включают всевозможные нормы поведения (которые традиционно сложились ранее), складываются по мере распространения ИС в стране и в мире. Морально-этические нормы могут быть неписаные либо оформленные в некий свод правил или предписаний. Эти нормы, как правило, не являются законодательно утвержденными, но поскольку их несоблюдение приводит к падению престижа организации, они считаются обязательными для исполнения.

2.2 Определение классов защищенности

2.2.1 Определение требуемого класса защищенности АСОД в ОАО «Альфапроект»

Для определения требуемого класса защищенности в Российской Федерации существует конкретный подход, реализованный в руководящем документе Государственной технической комиссии при Президенте РФ «Классификация автоматизированных систем и требований по защите информации» Часть 1. В данном документе выделено 9 классов защищенности автоматизированных систем от несанкционированного доступа к информации, а для каждого класса определен минимальный состав необходимых механизмов защиты и требования к содержанию защитных функций каждого из механизмов в каждом из классов систем (рисунок 2.3)[3].

Рисунок 2.3 – Классы защищенности АСОД

Классы систем разделены на три группы, причем основным критерием деления на группы приняты специфические особенности обработки информации.

Требования к защите растут от систем класса ЗБ к классу 1А.

Комплекс программно-технических средств и организационных решений по системе защиты информации от НСД, состоит из четырех подсистем, представленных на рисунке 2.4.

Требования к подсистемам в соответствии с классами защищенности представлены в таблице 2.1.

Рисунок 2.4 – Требования к подсистемам СЗИ

Таблица 2.1 – Требования к подсистемам СЗИ в соответствии с классами защищенности

| Подсистемы и требования | Классы систем | ||||||||

| 3Б | 3А | 2Б | 2А | 1Д | 1Г | 1В | 1Б | 1А | |

| 1. Подсистема управления доступом 1.1. Идентификация, проверка подлинности и контроль доступа субъектов в систему: | + | + | + | + | + | + | + | + | + |

| К терминалам, ЭВМ, каналам связи, внешним устройствам ЭВМ; | - | - | - | + | - | + | + | + | + |

| К программам; | - | - | - | + | - | + | + | + | + |

| К томам, каталогам, файлам, записям, полям записей. | - | - | - | + | - | + | + | + | + |

| 1.2. Управление потоками информации | - | - | - | + | - | + | + | + | + |

| 2. Подсистема регистрации и учета 2.1. регистрация и учет: входа/выхода субъектов доступа в/из системы (узла сети); | + | + | + | + | + | + | + | + | + |

| Выдачи печатных (графических) выходных документов; | - | + | - | + | - | + | + | + | + |

| Запуска/завершения программ процессов (заданий, задач); | - | - | - | + | - | + | + | + | + |

| Окончание таблицы 2.1 | |||||||||

| Доступа программ субъектов доступа к защищаемым файлам, включая их создание и удаление, передачу по линиям и каналам связи; | - | - | - | + | - | + | + | + | + |

| Доступа программ субъектов, доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей; | - | - | - | + | - | + | + | + | + |

| Изменения полномочий субъектов доступа | - | - | - | - | - | + | + | + | + |

| Создаваемых защищаемых объектов доступа | - | - | - | + | - | - | + | + | + |

| 2.2. Учет носителей информации | + | + | + | + | + | + | + | + | + |

| 2.3. Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей | - | + | - | + | - | + | + | + | + |

| 3. Криптографическая подсистема 3.1. Шифрование конфиденциальной информации | + | + | + | + | + | + | + | + | + |

| 3.2. Шифрование информации, принадлежащей различным субъектам доступа (группам субъектов) на различных ключах. | - | - | - | - | - | - | - | - | + |

| 3.3. Использование аттестованных (сертифицированных) криптографических средств. | - | - | - | + | - | - | - | + | + |

| 4. Подсистема обеспечения целостности 4.1. Обеспечение целостности программных средств и обрабатываемой информации | + | + | + | + | + | + | + | + | + |

| 4.2. Физическая охрана средств вычислительной техники и носителей информации | + | + | + | + | + | + | + | + | + |

| 4.3. Наличие администратора (службы) защиты информации в автоматизированной системе обработки данных | - | - | - | + | - | - | + | + | + |

| 4.4. Периодическое тестирование средств защиты информации несанкционированного доступа | + | + | + | + | + | + | + | + | + |

| 4.5. Наличие средств восстановления средств защиты информации несанкционированного доступа | + | + | + | + | + | + | + | + | + |

| 4.6. Использование сертифицированных средств защиты | - | + | - | + | - | - | + | + | + |

ОАО «Альфапроект», опираясь на данный подход, АСОД необходимо отнести ко второй группе, т.к. вся обработка информации, и дальнейшее её хранение, осуществляется группой сотрудников, а это признак многопользовательских АС, но при этом пользователи работают с одинаковым уровнем доступа, это характеризует АСОД ОАО «Альфапроект», как АС второй группы. Определение класса 2-й группы защищенности АС осуществляется исходя из уровня секретности ресурсов, ресурсы подлежащие защите были определены как ограниченные в доступе и имеющие статус конфиденциальной информации, соответственно класс защищенности рассматриваемой АСОД характеризуется как «А».

Таким образом, комплекс средств защиты информации (КСЗИ) для данного предприятия должен отвечать следующим требованиям, представленным в таблице 2.1 для класса защищенности 2А.

2.2.2 Определение требуемого класса защищенности средств вычислительной техники АСОД ОАО «Альфапроект

В части 2 Руководящих документов «Классификация автоматизированных систем и требований по защите информации»[4] устанавливается классификация средств вычислительной техники (СВТ) по уровню защищенности от несанкционированного доступа (НСД) к информации на базе списка характеристик защищенности и совокупности описывающих их требований. В зависимости от реализованных моделей защиты и надежности их проверки классы подразделяются на 4 группы (рисунок 2.5).

Первая группа включает только один седьмой класс - минимальная защищенность.

Вторая группа характеризуется избирательной защитой и включает шестой и пятый классы. Избирательная защита предусматривает контроль доступа поименованных субъектов к поименованным объектам системы.

Третья группа характеризуется полномочной защитой и включает четвертый, третий и второй классы. Полномочная защита предусматривает присвоение каждому субъекту и объекту системы классификационных меток, указывающих место субъекта объекта в соответствующей иерархии.

Четвертая группа характеризуется верифицированной защитой и содержит только первый класс.

Автоматизированная система, предназначенная для обработки конфиденциальной информации, должна быть не ниже классов 3А, 2А, 1А, 1Б, 1В и использовать сертифицированные СВТ:

− не ниже 5 класса – для класса защищенности АС 2А;

− не ниже 4 класса – для класса защищенности АС 1В;

− не ниже 3 класса – для класса защищенности АС 1Б;

− не ниже 2 класса – для класса защищенности АС 1А.

Для присвоения класса защищенности система должна иметь: руководство администратора по системе, руководство пользователя, тестовую и конструкторскую документацию.

Рисунок 2.5 – Классы защищенности СВТ

В пункте 2.2.1 класс защищенности АС ОАО «Альфапроект» был определен как 2А. Целесообразно устанавливать СВТ с классом защищенности приближенным к данной категории, а именно к 5 классу защищенности. Таким образом, класс защищенности СВТ в ОАО «Альфапроект» должен быть 5.

2.3 Средства защиты информации, используемые на предприятии

В ОАО «Альфапроект» используются все группы СЗИ. В таблице 2.4 представлены СЗИ используемые на предприятии.

Таблица 2.4 – СЗИ в ОАО «Альфапроект»

| Группа СЗИ | СЗИ | Назначение СЗИ |

| Технические (аппаратные) | Сигнализация проникновения на предприятие | Контроль от НСД на предприятие |

| Техническая охрана помещений | ||

| Отдельная серверная комната | ||

| Электронные ключи | Контроль от НСД к ПЭВМ | |

| Программные | Развернута служба каталогов ActiveDirectory | Программа для идентификации пользователей, контроля доступа |

| Установлена антивирусная системы защиты на ПЭВМ | Защита от вредоносного ПО | |

| Брандмауэр | Контроль интернет трафика | |

| Архивирование | Возможность восстановления потерянных данных в результате сбоев СВТ и ошибок сотрудников эксплуатации программных средств | |

| Смешанные (программно аппаратные) | Установлена технология VPN | Защита и шифрования сетевого трафика во время соединения с другими филиалами |

| VLAN | Логическое деление ЛВС на независимые сети, защита от ARP-spoofing | |

| Организационные | Заключен договор об охране помещения и территории (действует пропускной режим) | Юридически оформленная система административных мер, позволяющая применять взыскания или санкции к нарушителям внутренней политики безопасности, а также устанавливать достаточно четкие условия по обеспечению конфиденциальности сведений, используемых на предприятии. |

| Разработан режим и правила противопожарной безопасности | ||

| Положение о конфиденциальном документообороте | ||

| Разработаны должностные инструкции служащих, разграничивающие их права и обязанности | ||

| Дополнительные соглашения к трудовым договорам сотрудников о неразглашении ими конфиденциальной информации | ||

| Отдельная серверная комната под замком |

Необходимо рассмотреть некоторые из представленных выше СЗИ, а именно:

− электронные ключи;

− служба каталогов ActiveDirectory;

− антивирусная системы защиты на ПЭВМ;

− брандмауэр;

− архивирование;

Электронный ключ – аппаратное средство, предназначенное для защитыпрограммного обеспечения и данных от копирования, нелегального использования и несанкционированного распространения.

В ОАО «Альфапроект» используется Электронный идентификатор Rutoken – это персональное устройство доступа к информационным ресурсам, полнофункциональный аналог смарт-карты, выполненный в виде usb-брелока. Идентификатор предназначен для безопасного хранения и использования паролей, цифровых сертификатов, ключей шифрования и ЭЦП. Ключевой элемент защитыRutoken служит для строгой двухфакторной аутентификации, защиты электронной переписки, установления защищенных соединений, проведения финансовых транзакций и криптографической защиты информации.

Служба каталогов ActiveDirectory (AD) — сервис, интегрированный с Windows NT Server. Она обеспечивает иерархический вид сети, наращиваемость и расширяемость, а также функции распределенной безопасности. Эта служба легко интегрируется с Интернетом, позволяет использовать простые и интуитивно понятные имена объектов, пригодна для использования в организациях любого размера и легко масштабируется. На приведенном ниже рисунке 2.6 схематично изображены основные функции службы каталогов.

Антивирусная системы защиты на ПЭВМ необходима для контроля постоянно растущих рисков полной или частичной остановки бизнес процессов в результате вирусных заражений[5].

В ОАО «Альфапроект» используется антивирусная программа ESET NOD32 PlatinumPack 4.0.

Рисунок 2.6 – Основные функции службы каталогов

Решения ESET NOD32 прошли сертификацию и получили сертификат Федеральной службы по техническому и экспортному контролю (ФСТЭК России) класса «К1». Данный сертификат подтверждает, что программные продукты ESET соответствуют требованиям, предъявляемым к информационным системам защиты персональных данных первого класса, и могут использоваться на предприятиях, обрабатывающих персональные данные высшей категории конфиденциальности.

Данная антивирусная программа обеспечивает комплексную защиту серверов для всех типов организаций, включая в себя антивирус, антишпион, антиспам, персональный файервол. Программа ориентирована на предприятия от 5 до 100 000 ПК в рамках одной структуры.

Организация надежной и эффективной системы архивации данных является одной из важнейших задач по обеспечению сохранности информации в сети. В крупных корпоративных сетях наиболее предпочтительно организовать выделенный специализированный архивационный сервер. Такой сервер автоматически производит архивирование информации с жестких дисков серверов и рабочих станций в указанное администратором локальной вычислительной сети время, выдавая отчет о проведенном резервном копировании.

Таким образом, все рассмотренные СЗИ, в комплексе, обеспечивают информационную безопасность АСОД В ОАО «Альфапроект».

2.4 Анализ соответствия требованиям по защите информации ивыбор метода к повышению ее безопасности

Необходимо проанализировать систему информационной безопасности ОАО «Альфапроект» на соответствия требованиям выставляемым АС класса защищенности от НСД. Для этого необходимо сопоставить СЗИ, используемые на предприятии, с требованиями к подсистемам СЗИ АС от НСД. Более наглядно это будет выглядеть в виде таблицы (таблица 2.5).

Таблица 2.5 – Анализ системы ИБ в ОАО «Альфапроект»

| Подсистемы и требования | СЗИ | Компетентность |

| 1. подсистема управления доступом 1.1. Идентификация, проверка подлинности и контроль доступа субъектов в систему: | АD | Удовлетворяет в полной мере |

| К терминалам, ЭВМ, каналам связи, внешним устройствам ЭВМ; | АD, Firewаll,Брандмауэр | Удовлетворяет в полной мере |

| К программам; | АD, Электронные ключи | Удовлетворяет в полной мере |

| К томам, каталогам, файлам, записям, полям записей. | АD | Проблемы с наследованием прав доступа |

| 1.2. Управление потоками информации | АD, VPN, VLАN, Firewаll, Брандмауэр | Удовлетворяет в полной мере |

| 2. Подсистема регистрации и учета 2.1 регистрация и учет: входа/выхода субъектов доступа в/из системы (узла сети); | АD, server 2007 | Удовлетворяет в полной мере |

| 2.2 Доступа программ субъектов доступа к защищаемым файлам, доступа к терминалам, ЭВМ; | АD, server 2007 | Удовлетворяет в полной мере |

Дата добавления: 2015-10-16; просмотров: 196 | Нарушение авторских прав

| <== предыдущая страница | | | следующая страница ==> |

| АНАЛИТИЧЕСКАЯ ЧАСТЬ | | | Окончание таблицы 2.5 |