Читайте также:

|

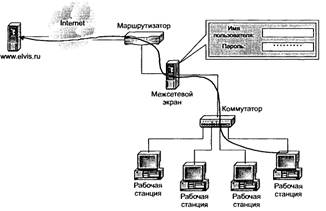

Межсетевой экран (наряду с термином МЭ в литературе нередко используются также названия «Брандмауэр» или «FireWall») позволяет разделить сеть на две или более частей и контролировать прохождение пакетов между отдельными частями сети.

Основные задачи МЭ:

· Ограничить доступ пользователей из «внешней сети» к ресурсам «внутренней сети». Обычно «внешней» сетью является более глобальная относительно «внутренней» сети, например, Интернет относительно корпоративной сети или локальная сеть относительно ресурсов локального компьютера. В случае с Интернетом пользователями внешней сети могут быть как удаленные пользователи и партнеры, так и хакеры.

· Разграничить доступ пользователей «внутренней сети» к внешним ресурсам. Основная цель этого разграничения – наиболее эффективное использование ресурсов и исключение факторов, отрицательно влияющих на производственный процесс.

МЭ можно классифицировать по различным признакам:

· По использованию различных уровней модели стека межсетевых протоколов:

o Пакетный фильтр (Экранирующий маршрутизатор)

o Сеансовый шлюз (Экранирующий транспорт)

o Прикладной шлюз

o Шлюз экспертного уровня

· По применяемой технологии

o Контроль состояний протокола

o Технология посредников (proxy)

· По реализации

o Аппаратно-программный

o Программный

· По схеме включения

o Схема единой защиты сети

o Схема с защищаемым (закрытым) и не защищаемым (открытым) сегментами сети

o Схема с раздельной защитой закрытого и открытого сегментов сети

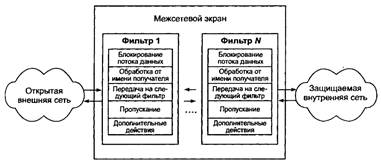

Фильтрация обычно заключается в выборочном пропускании информационных потоков через экран с возможным осуществлением некоторых преобразований. МЭ удобно представлять как последовательность фильтров.

Каждый фильтр осуществляет:

· Анализ проходящей информации по критериям, заданным в правилах фильтрации. Критерии могут относится к различным структурным составляющим. Это могут быть адреса отправителя и получателя, тип приложения, использующего проходящую информацию и т.п.

· Принятие одного из установленного в правилах решений:

o Не пропускать

o Обработать от имени получателя и возвратить отправителю

o Передать на следующий фильтр

o Пропустить, игнорируя следующие фильтры

Кроме того, правила фильтрации могут задавать и другие действия, задавая функции посредничества МЭ, например регистрация событий, преобразование данных и т.п.

В качестве критериев анализа информационного потока могут использоваться такие параметры как:

· Содержание служебных полей пакетов – сетевые адреса, идентификаторы, адреса интерфейсов, номера портов и др.

· Содержимое самих пакетов, проверяемое, например на наличие вирусов

· Внешние характеристики потока информации, например временные, частотные, объем данных и т.п.

При этом, чем выше уровень модели OSI, на котором осуществляется фильтрация, тем выше уровень защиты.

Функции посредничества МЭ выполняет с помощью специальных программ, называемых Экранирующими агентами. При поступлении запроса на доступ устанавливается логическое соединение с программой- посредником, которая проверяет допустимость межсетевого взаимодействия и устанавливает соединение с требуемым компьютером. В дальнейшем обмен происходит через программного посредника, осуществляющего защитные функции. МЭ может осуществлять фильтрацию и без применения программ-посредников, вместе с тем, посредники могут и не осуществлять фильтрацию.

В общем случае программы-посредники осуществляют:

· Проверку подлинности передаваемых данных

· Фильтрацию и преобразование потока, например, фильтрацию вирусов и шифрование информации.

· Разграничение доступа к ресурсам внутренней и внешней сети

· Кэширование данных из внешней сети

· Аутентификацию пользователей

· Трансляцию внутренних сетевых адресов для исходящих пакетов

· Регистрацию событий, анализ зарегистрированной информации, реагирование на задаваемые события и генерацию отчетов

Способы разграничения доступа к ресурсам внутренней сети практически не отличаются от способов, реализуемых на уровне операционной системы. Для разграничения доступа к внешней сети используются различные способы:

· Разрешение доступа по заданным адресам

· Разрешение доступа на основе обновляемых списков недопустимых запросов

· Блокировка поиска информации по нежелательным ключевым словам

· Накопление санкционированных ресурсов внешней сети

· Полный запрет на доступ во внешнюю сеть

Накопление (кэширование) входной информации может использоваться для разграничения доступа. В этом случае все санкционированные информационные ресурсы внешней сети накапливаются на proxy- сервере и пользователи получают доступ только к этим ресурсам.

Фильтрация и преобразование выполняются на основе наборов правил. При этом экранирующие агенты могут быть как специализированными на определенные виды сервисов: FTP, HTTP, Telnet и пр., так и универсальными, ориентированными, например на поиск и обеззараживание вирусов.

При анализе содержимого пакетов важно, чтобы посредник умел автоматически распаковывать проходящие пакеты. МЭ с посредниками позволяют также организовывать защищенные Виртуальные частные сети (VPN), например, объединять несколько локальных сетей, подключенных к интернет в одну виртуальную сеть.

Кроме разрешения или запрещения допуска различных приложений в сеть, МЭ могут выполнять аналогичные действия для пользователей. Аутентификация пользователя может осуществляться с применением технологии одноразовых паролей (SecurID). Большинство программ- посредников требуют начальную аутентификацию пользователя.

Ряд МЭ поддерживают Kerberos – большинство коммерческих МЭ поддерживают несколько различных систем аутентификации.

Для реализации атак злоумышленнику часто надо знать адрес своей жертвы. Чтобы скрыть адреса и топологию сети МЭ использует функцию трансляции внутренних сетевых адресов (network address translation).

Для всех пакетов, следующих во внешнюю сеть, выполняется преобразование IP адресов отправителей в IP адрес МЭ. В результате топология и внутренние адреса внутренней сети скрыты от внешних пользователей. Помимо повышения уровня безопасности это позволяет расширить адресное пространство для внутренней сети и ликвидировать дефицит адресов.

В большинстве МЭ реализованы сервисные утилиты, облегчающие просмотр, ввод и коррекцию правил, сгруппированных по различным критериям, например правила, относящиеся к выбранному сервису или пользователю. Кроме того, в состав функций МЭ входит возможность регистрировать и определять способы реагирования на задаваемые события (аудит) а также составление отчетов для анализа зарегистрированной информации. К таким событиям помимо пропуска или блокирования пакетов относятся также события, связанные с изменением параметров безопасности МЭ.

Многие МЭ обладают мощными средствами регистрации и анализа. При этом учет ведется по адресам клиентов и серверов, идентификаторам пользователей, времени сеансов, времени соединений, объему переданных данных, действиям администраторов и пользователей. Обычно предусмотрена возможность удаленного оповещения или звукового оповещения о выбранных событиях в режиме реального времени.

Дата добавления: 2015-09-05; просмотров: 218 | Нарушение авторских прав

| <== предыдущая страница | | | следующая страница ==> |

| Охрана труда, техники безопасности при работе | | | Прикладной шлюз. |