Читайте также:

|

Разумеется, вредоносная программа может «пробраться» на ваш компьютер с взятого у приятеля гибкого диска или с компакт-диска, приложенного к компьютерному журналу. Однако значительно более реальная опасность таится на просторах Интернета (которым, наверное, бабушки скоро будут пугать непослушных внуков, как раньше пугали серым волком). И действительно, чуть ли не ежедневно появляются сообщения о новой напасти, пришедшей неизвестно откуда.

Все виды «защитного» программного обеспечения, рассмотренные в предыдущих разделах, имеют один общий недостаток: они противодействуют тем вредителям, которые уже проникли в компьютер. Среди средств сетевой защиты основная роль отводится инструментам, которые способны предупредить сам факт такого проникновения.

К таким инструментам относятся:

межсетевые экраны;

системы обнаружения атак;

сетевые сканеры;

антиспамеры.

Межсетевые экраны

Иногда вместо термина «межсетевой экран» используются термины брандмауэр (от немецкого слова Brandmauer – «пожарная стена») или firewall (английское слово с тем же значением).

ПРИМЕЧАНИЕ

Почему немецкое слово используется в русской транскрипции, а английское (обычно) в исходной форме? Объясняется это тем, что российские пожарные (в отличие от российских программистов) применяли немецкую терминологию (вспомните, например, брандмейстера). Вне компьютерной сферыбрандмауэром называют стену из негорючих материалов, препятствующую распространению пожара в здании.

Компьютерный брандмауэр (межсетевой экран) призван предотвратить несанкционированный доступ злоумышленников на защищаемую территорию, под которой обычно понимается внутренняя сеть организации или отдельный компьютер. Если межсетевой экран защищает отдельный компьютер, то он обычно называется персональным брандмауэром.

Теперь приведем несколько более строгое определение. Межсетевой экран – это программно-аппаратная система, позволяющая разделить вычислительную сеть на две или более частей и реализовать набор правил, определяющих условия прохождения пакетов с данными через границу из одной части сети в другую.

Межсетевой экран отслеживает данные, перемещающиеся в обоих направлениях: извне в защищаемый сегмент и из сегмента наружу. Необходимость блокирования несанкционированного исходящего трафика вызвана возможным присутствием в сегменте программных закладок (в частности, программ типа Spyware или AdWare).

Эффективность применения межсетевых экранов оказалась весьма высокой, и это привело к появлению достаточно большого числа конкурирующих продуктов. Ниже рассмотрены наиболее популярные из них, относящиеся к категории персональных брандмауэров.

Первый из них – ICF (Internet Connection Firewall). Далеко не самый эффективный, но достаточно распространенный, поскольку входит в состав операционной системы Windows XP.

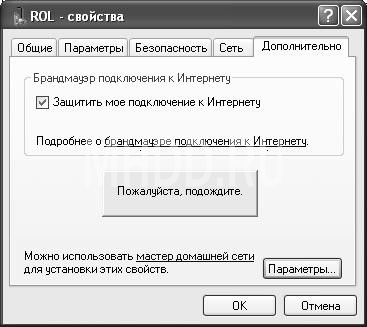

Межсетевой экран Windows XP позволяет настраивать параметры защиты не для компьютера в целом, а для каждого созданного сетевого подключения в отдельности. Чтобы убедиться, что для имеющегося соединения ICF включен, выполните следующие действия.

1. В меню Пуск выберите интересующее сетевое подключение (Настройки Сетевые подключения) и щелкните на его имени правой кнопкой мыши.

2. В контекстном меню подключения выберите пункт Свойства.

3. В открывшейся панели свойств перейдите на вкладку Дополнительно; посмотрите, поставлен ли флажок Защитить мое подключение к Интернету (рис. 2.23).

Когда брандмауэр включен, он блокирует все несанкционированные пакеты, поступающие через сетевой интерфейс. Для проверки пакетов в брандмауэре ICF используется так называемая NAT-таблица потоков (Network Address Translation – преобразование сетевых адресов) с проверкой любого входящего пакета на соответствие записям в этой таблице. Входящие пакеты данных пропускаются только в том случае, если в NAT-таблице имеется соответствующее разрешение (рис. 2.24). Для изменения списка разрешений необходимо открыть окно настроек, щелкнув на кнопке Параметры (см. рис. 2.23).

Если обмен информацией не санкционирован из защищенной сети, входящие данные игнорируются. При этом брандмауэр ICF не посылает пользователю никаких уведомлений, а просто прерывает передачу данных, которые он не запрашивал. Вместо этого брандмауэр может вести журнал безопасности, записывая в него все необходимые сведения о наблюдаемой активности.

ПРИМЕЧАНИЕ ____________________

При использовании ICF следует иметь в виду, что целый ряд защитных функций, реализованных в других брандмауэрах, вынесены в веб-браузер Internet Explorer. Например, Internet Explorer способен блокировать файлы cookie.

Персональные брандмауэры других производителей обладают по сравнению с ICF целым рядом дополнительных (и весьма полезных) возможностей. В частности, они способны ограничить список приложений, получающих доступ в Сеть, запретить или ограничить поступление на компьютер баннерной рекламы, блокировать появление всплывающих окон на веб-страницах, контролировать вложения к электронным письмам и многое другое. Следует также отметить, что многие из популярных брандмауэров предоставляются пользователям бесплатно.

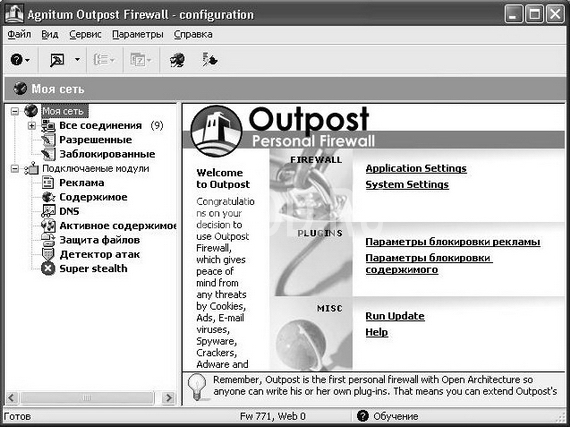

Лидирующие позиции во многих тестовых обзорах часто занимает брандмауэр Agnitum Outpost Firewall, созданный компанией Agnitum Ltd. (www.agnitum.com). Его свободно распространяемая версия (Outpost Firewall Free) по своим возможностям незначительно уступает «профессиональной» (Outpost Firewall Pro) и имеет локализованную (русскоязычную) версию (рис. 2.25).

Рис. 2.25. Брандмауэр Agnitum Outpost Firewall

Outpost Firewall контролирует как входящий, так и исходящий трафик, блокируя доступ в Интернет «подозрительных» приложений. Контроль активности в обоих направлениях производится на основе системы правил. Интересной особенностью Outpost Firewall является то, что правило можно задавать либо явным образом, либо предоставив Outpost Firewall возможность «учиться» правилам вашей работы в Интернете самому. Например, если вы разрешите загрузку веб-страниц с помощью Internet Explorer, то Outpost Firewall автоматически внесет его в список «разрешенных» приложений (рис. 2.26).

Создать правило для IEXPLORE.EXE

Рис. 2.26. Outpost Firewall можетсамообучаться

Помимо режима обучения (он используется по умолчанию) в Outpost Firewall предусмотрено еще 4 режима (политики) работы:

Разрешать – разрешены все соединения, которые не заблокированы явно;

Блокировать – блокируются все соединения, которые не были разрешены явно; в этом режиме для каждого «разрешенного» приложения должно быть задано правило работы;

Запрещать – блокируются все соединения, в том числе разрешенные явно;

Отключить – брандмауэр отключается и, соответственно, допускаются любые соединения.

В Outpost Firewall имеются следующие полезные функции:

работа в режиме невидимки (Stealth), когда компьютер не реагирует на ICMP-сообщения (при этом все соответствующие порты компьютера недоступны);

возможность блокирования загружаемых веб-страниц или фрагментов страниц по HTML-коду; например, можно заблокировать загрузку строк, содержащих ссылку на таблицу стилей или на баннерную рекламу;

возможность блокирования веб-сайтов по их адресам;

возможность блокирования активных элементов веб-страниц (сценариев, элементов ActiveX, Java-апплетов), а также файлов cookie;

кэширование (запоминание) серверов DNS (для ускорения последующего подключения).

Перечень неполон, но весьма показателен.

Необходимо также отметить, что Outpost Firewall – это приложение с открытой архитектурой, и любой пользователь может создать для него собственный подключаемый компонент (plug-in) с целью расширения функциональных возможностей брандмауэра.

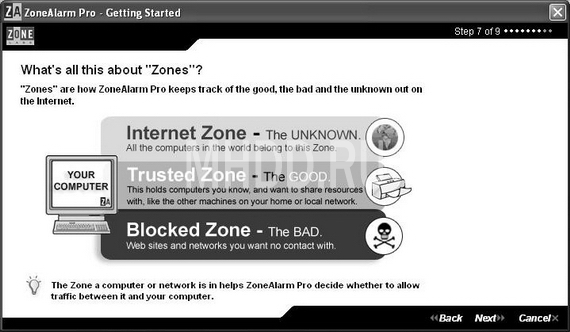

С брандмауэром Outpost Firewall сопоставим по популярности брандмауэр Zone-Alarm компании Zone Labs. Как и Outpost Firewall, брандмауэр ZoneAlarm существует в двух вариантах: бесплатном и «профессиональном» (ZoneAlarm Pro). Установив на своем компьютере бесплатный вариант, вы получаете возможность оценить в течение 15 дней те дополнительные возможности, которые предоставляет ZoneAlarm Pro. К таковым относятся (рис. 2.27):

быстрое конфигурирование брандмауэра;

усиленная защита электронной почты;

блокирование всплывающих окон;

контроль файлов cookie.

Рис. 2.27. Дополнительные возможности ZoneAlarm Pro

При отслеживании приложений, пытающихся установить внешнее соединение, ZoneAlarm действует примерно на тех же принципах, что и Outpost Firewall. Контроль данных, поступающих извне, основан на разделении внешнего пространства на три зоны (рис. 2.28):

Blocked Zone – блокируемая зона – сетевые объекты, обращение которых к защищаемому компьютеру должно быть запрещено;

Trusted Zone – доверенная зона – сетевые объекты, обращение которых к защищаемому компьютеру разрешено;

Internet Zone – зона Интернета – сетевые объекты, относительно надежности которых сведений нет.

Рис. 2.28. Правила фильтрации в ZoneAlarm основаны на понятии зоны

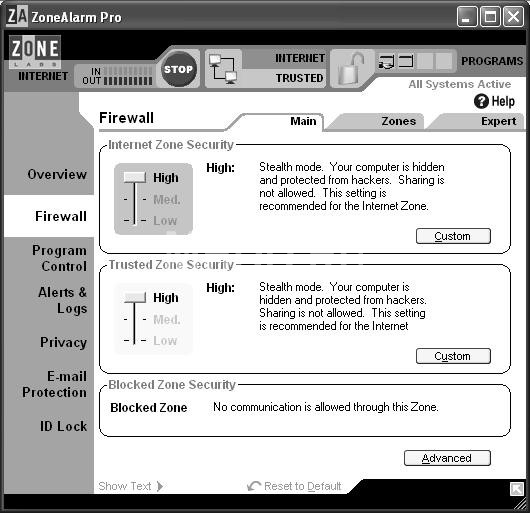

При этом для каждой из зон Trusted и Internet может быть установлен определенный уровень безопасности. Например, установив для зоны Trusted наивысший уровень безопасности (High), вы можете превратить ее (скажем, на некий опасный период) в зону Internet (рис. 2.29).

Установка для зон Trusted и Internet низшего уровня безопасности (Low) соответствует временному выключению брандмауэра. Если же, наоборот, требуется срочно блокировать связь с Интернетом, достаточно щелкнуть на кнопке в виде знака Stop, расположенной на панели инструментов основного окна ZoneAlarm (рис. 2.29).

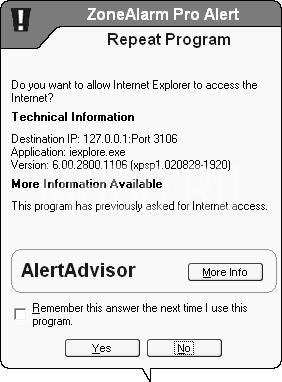

Когда ZoneAlarm обнаруживает попытку несанкционированного выхода какого-либо приложения в Интернет, он выводит на экран диалоговое окно с достаточно подробным описанием ситуации (рис. 2.30).

Рис. 2.30. Окно с сообщением о попытке подключения к Интернету

Получив от владельца компьютера разрешение (или запрет) на допуск приложения в Интернет, ZoneAlarm запоминает выбор (если установить в окне соответствующий флажок) и по данному приложению больше вопросов не задает.

Аналогичные действия выполняются и в случае попытки обращения извне к какому-нибудь порту компьютера.

К недостаткам ZoneAlarm можно отнести то, что он некорректно отображает русскоязычные наименования приложений.

Дата добавления: 2015-08-21; просмотров: 160 | Нарушение авторских прав

| <== предыдущая страница | | | следующая страница ==> |

| Средства контроля процессов | | | Системы обнаружения атак |