|

Читайте также: |

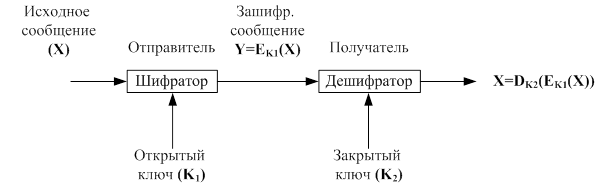

В алгоритмах этого типа для шифрования и расшифрования информации используются пара ключей: открытый и закрытый (рисунок 3). Открытый ключ рассылается всем абонентам, закрытый держится в тайне. Для того чтобы отправить сообщение абоненту, нужно при шифровании использовать его открытый ключ, получатель же расшифровывает сообщение при помощи своего закрытого секретного ключа. Никто, кроме получателя, не может расшифровать сообщение, так как никто больше не имеет доступа к этому закрытому ключу. Даже тот, кто зашифровал сообщение с помощью открытого ключа, не сможет его расшифровать. Такой протокол обеспечивает приватность без необходимости обладания надежным каналом, которого требует обычная криптография с секретным ключом.

Рис. 3. Схема асимметричной криптосистемы

Рис. 3. Схема асимметричной криптосистемы

Алгоритмы шифрования с открытым ключом разрабатывались для того, чтобы решить две наиболее трудные задачи, возникшие при использовании симметричного шифрования:

- распределение ключей;

- необходимость создания таких механизмов, при использовании которых не-возможно было бы подменить кого-либо из участников.

Диффи и Хеллман достигли значительных результатов, предложив способ решения обеих задач, который радикально отличается от всех предыдущих подходов к шифрованию. Диффи и Хеллман описали следующие требования, которым должен удовлетворять алгоритм шифрования с открытым ключом:

1. Вычислительно легко создавать пару: открытый ключ, закрытый ключ.

2. Вычислительно легко, имея открытый ключ и незашифрованное сообщение, создать соответствующее зашифрованное сообщение.

3. Вычислительно легко дешифровать сообщение, используя закрытый ключ.

4. Вычислительно невозможно, зная открытый ключ, определить закрытый ключ.

5. Вычислительно невозможно, зная открытый ключ и зашифрованное сообщение, восстановить исходное сообщение.

Сущность криптографии с открытым ключом заключается в том, что ключи, имеющиеся в криптосистеме, входят в нее парами и каждая пара удовлетворяет следующим двум свойствам:

- текст, зашифрованный на одном ключе, может быть дешифрован на другом;

- знание одного ключа не позволяет вычислить другой.

Поэтому один из ключей может быть опубликован. При опубликовании ключа шифрования и секретном ключе дешифрования получается система шифрования с открытым ключом. Здесь каждый пользователь сети связи может зашифровать сообщение на опубликованном ключе, а расшифровать его сможет только владелец секретного ключа дешифрования.

При использовании алгоритма с открытым ключом отпадает потребность в секретном канале связи для передачи ключа, т.к. открытый ключ не является секретной информацией.

Различие ключей – открытого и закрытого – в криптографии с открытыми ключами позволило создать следующие технологии:

- электронная подпись (задачи обеспечения целостности, подтверждения авторства, актуальности информации, аутентификации субъекта и информации, неотказуемости);

- проверка подлинности (задачи идентификации, аутентификации субъекта, авторизация доступа субъекта к информации);

- согласование общего секретного ключа сессии (задачи обеспечения конфиденциальности информации при передаче по открытым каналам связи);

- шифрование больших объемов данных без предварительного обмена общим секретным ключом (задачи обеспечения конфиденциальности информации).

В настоящее время хорошо известен целый ряд алгоритмов шифрования с открытым ключом. Некоторые алгоритмы, например RSA и ECC, универсальны, они поддерживают все перечисленные выше операции. Другие алгоритмы более специализированы и поддерживают не все возможности.

Дата добавления: 2015-10-29; просмотров: 149 | Нарушение авторских прав

| <== предыдущая страница | | | следующая страница ==> |

| Системы электронного документооборота | | | ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ ЭП |