Читайте также:

|

Цифровой водяной знак (ЦВЗ) — технология, созданная для защиты авторских прав мультимедийных файлов. Обычно цифровые водяные знаки невидимы. Однако ЦВЗ могут быть видимыми на изображении или видео. Применение цифровые водяные знаков:1) защиты от копирования, 2)Стеганография когда стороны обмениваются секретными сообщениями, внедрёнными в цифровой сигнал 3) как средство защиты паспортов, водительских удостоверений, кредитных карт с фотографиями. Некоторые форматы цифровых данных могут также нести в себе дополнительную информацию, называемую метаданные Объекты мультимедиа в этом случае будут представлять собой контейнеры (носители) данных.

Жизненный цикл цифровых водяных знаков

Во время распространения на сигнал может быть совершена атака. У получившегося сигнала SEA водяные знаки могут быть потенциально уничтожены или изменены. На следующем этапе функция обнаружения D пытается обнаружить водяные знаки w, а функция R вытащить из сигнала внедрённое сообщение. Этот процесс потенциально может совершать злоумышленник.

Свойства цифровых водяных знаков:объём, сложность, обратимость, прозрачность, надёжность, безопасность и верификация.

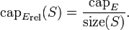

Внедряемый объём: это просто размер сообщения m, которое внедряется в сигнал. Её можно определить как:cap E (S) = size(M) = | M |Рассматривается также относительная внедряемый объём:

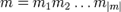

Извлекаемый объём: это количество информации m 'извлечённое из сообщения. В случае если целью ЦВЗ не является передача информации, то извлекаемая информация равна нулю. Для не пустых сообщений извлекаемый объём считается после извлечения. Она считается по следующей формуле:  , где

, где  ,

,  и

и  обозначает исключающее или.

обозначает исключающее или.

Сложность заданной функции F всегда может быть измерена. Любые затраченные усилия на внедрение, атаку, детектирование или расшифровку измеряются сложностью. Пусть C (F)to измеряет сложность F. За C (E, S)обозначим сложность процесса внедрения информации в сигнал S. В зависимости от реализации функция C измеряет затрачиваемое время количество операцийввода-вывода,количество строк кодаи т. д. Сложность зависит от сигнала S. Поэтому часто рассматривается нормированная функция независящая от S. Нормализация может проводиться как по длинеsize(S)(измеряемой например, в секундах, или битах) сигнала так и по внедряемому объёму:  В нелинейном случае можно нормировать на внедрённый объём:

В нелинейном случае можно нормировать на внедрённый объём:

Обратимость: Если полученный сигнал S 'совпадает с исходным S = S ', то говорят об обратимости. Возможность обратить предоставляется специальными алгоритмами.

Прозрачность: По данным эталонному S refи тестовому S testсигналам, функция прозрачности Т измеряет расхождение между этими сигналами T (S ref, S test).(T=[0,1]), где 0 соответствует случаю, когда система не может распознать в S testверсию S ref, и 1, если наблюдатель не может отличить эти два сигнала.

Успешное обнаружение: Для измерения успеха функций обнаружения и дешифровки вводится функция «успешного обнаружения». Для ЦВЗ без закодированного сообщенияdet D D возвращает 0, если водяные знаки не могут быть обнаружены и1иначе, как в следующей формализации: На пример, определение может быть следующем:  то есть детекция успешна тогда, когда количество успешно извлечённых бит выше некоторого пределаτ(который равен или близок к 1).

то есть детекция успешна тогда, когда количество успешно извлечённых бит выше некоторого пределаτ(который равен или близок к 1).

Надёжность ЦВЗ: Мера надёжностиrobrelЦВЗ — это число, заключённое в интервале[0,1], где 0 наихудшее возможное значение и 1 наилучшее. При оценке надёжности любой системы, за меру надёжности принимают надёжность самого ненадёжного звена системы, в случае самой сильной атаки.

Безопасность: Описывает устойчивость ЦВЗ по отношению к определённым атакам.

Верификация: Определяет тип дополнительной информации необходимой функции обнаружения/извлечения для работы.

Метод нанесения ЦВЗ: Методы нанесения ЦВЗ делятся на пространственные и частотные. К пространственным методам относитсяметод LSB. К частотным -методом расширения спектра. Помеченный сигнал получается аддитивной модификацией. Такие ЦВЗ отличаются средней надёжностью, но очень маленьким информационной ёмкостью.Метод амплитудной модуляции, схожий с методом расширения спектра, также применяется для внедрения.Метод квантованияне очень надёжен, но позволяет внедрить большой объём информации.

Дата добавления: 2015-10-28; просмотров: 201 | Нарушение авторских прав

| <== предыдущая страница | | | следующая страница ==> |

| Электронная цифровая подпись на базе криптосистемы RSA. | | | Цели и задачи |