Читайте также:

|

Введение

"Optical fault induction attack" - это новый класс атак разработан в Компьютерной лаборатории Кембриджского университета аспирантом Сергеем Скоробогатовым.

Суть метода в том, что сфокусированное освещение конкретного транзистора в электронной схеме стимулирует в нем проводимость, чем вызывается кратковременный сбой. Такого рода атаки оказываются довольно дешевыми и практичными, для них не требуется сложного и дорогого лазерного оборудования. Например, кембриджские исследователи в качестве мощного источника света использовали фотовспышку, купленную в магазине подержанных товаров за 30 долларов.

Суть метода в том, что сфокусированное освещение конкретного транзистора в электронной схеме стимулирует в нем проводимость, чем вызывается кратковременный сбой. Такого рода атаки оказываются довольно дешевыми и практичными, для них не требуется сложного и дорогого лазерного оборудования. Например, кембриджские исследователи в качестве мощного источника света использовали фотовспышку, купленную в магазине подержанных товаров за 30 долларов.

Для иллюстрации мощи новой атаки была разработана методика, позволяющая с помощью вспышки и микроскопа выставлять в нужное значение (0 или 1) любой бит в SRAM-памяти микроконтроллера. Методом «оптического зондирования» (optical probing) можно индуцировать сбои в работе криптографических алгоритмов или протоколов, а также вносить искажения в поток управляющих команд процессора. Перечисленные возможности существенно расширяют уже известные «сбойные» методы вскрытия криптосхем и извлечения секретной информации из смарт-карт, такие как глич-атаки, дифференциальный анализ искажений и анализ питания. Эти типы атак, разработанные во второй половине 1990-х годов, позволяли вскрывать практически любую из имевшихся тогда на рынке смарт-карт и заставили производителей усилить защиту своей продукции.

Новая технология оптического индуцирования сбоев была разработана Скоробогатовым и Андерсоном около года назад и, в соответствии со сложившейся традицией, тогда же без широкой огласки доведена до изготовителей смарт-карт, дабы те могли предпринять упреждающие меры защиты. Индустрия, в свою очередь, пытается сейчас всячески принизить значимость нового метода вскрытия, поскольку он относится к классу «разрушающих атак», сопровождающихся повреждением защитного слоя в чипе смарт-карты. Однако, по свидетельству Андерсона, злоумышленники могут обойтись и минимальным физическим вмешательством: кремний прозрачен в инфракрасном диапазоне, поэтому атаку можно проводить прямо через кремниевую подложку с задней стороны чипа, сняв лишь пластик. Используя же рентгеновское излучение, карту и вовсе можно оставить в целости и сохранности.

Как это работает

С тех пор как изобрели полупроводник, известно, что он более чувствителен к ионизирующему излучению - будь то ядерная излучение, радиоактивное излучение, рентгеновское излучение или космические лучи - чем термоэлектронным лампам (вакуумным трубкам), использовавшимся ранее. В середине 60-х, в результате экспериментов с импульсными лазерами, выяснилось, что интенсивный световой поток приводит к тому же эффекту. С тех пор стали использовать лазеры чтобы симулировать воздействие ионизирующего лазера на полупроводники.

Лазерное излучение может ионизировать части полупроводниковой интегральной схемы если энергия фотона превысит ширину запрещенной зоны полупроводника. Лазерное излучение с длиной волны 1.06 нм (энергия фотона 1.17 эВ) проникает на глубину порядка 700 нм и имеет хорошую объемное ионизирующее распределение для кремниевых устройств. Тем не менее, его фокусирующие возможности ограничиваются дисперсией до нескольких микрометров, и этого не достаточно для современных полупроводниковых устройств. Однако, с переходм от инфракрасного диапазона к видимому, поглощение фотонов сильно возрастает, и становится возможным использовать красные и зеленые лазеры, т.к. транзисторы в современных чипах становятся все тоньше. Уменьшение размеров, в свою очередь, означает что требуется меньший уровень энергии для достижения того же уровня ионизации.

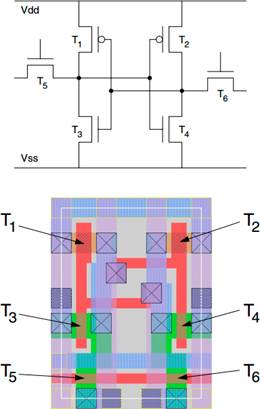

Две пары p- и n-канального транзисторов создают триггер, в то время как оставшиеся два n-канальных транзистора используются для чтения их состояния и записи новых значений в них. Транзисторы T1 и T3 создают CMOS-инвертор. Вместе с двумя другими такими же транзисторами они создают триггер, который управляется транзисторами T5 и T6.

Если транзистор T3 сможет быть открыт на очень короткое время при помощи внешнего воздействия, тогда можно будет заставить триггер сменить состояние. Воздействуя на транзистор T4, возможно состояние ячейки на противоположное.

Например, при вычислении RSA-подписи вычисление секрета S = h((m)d)*(mod pq) сначала совершает операцию mod p, потом mod q и потом объединяет результаты, т.к. это быстрее. Соответственно, если вычисление вернет "неправильный" результат Sp, в котором операция mod p будет выполнена верно, а mod q - нет, то вычислить p можно следующим образом: p = gcd(pq, Spe − h(m))

Можно составить карту адресов соответствующих физическому расположению ячеек памяти и облучаю определенные участи схемы манипулировать значениями, находящимися в отдельных ячейках памяти.

Защита

В Кембридже разрабатываются и эффективные технологии противостояния возможным атакам. Суть одной из таких технологий заключается в замене традиционных электронных схем на самосинхронизирующуюся «двухрельсовую» (dual-rail) схему, где логические 1 и 0 не кодируются, как обычно, импульсами высокого (H) и низкого (L) напряжения в единственном проводнике, а представляются парой импульсов (HL или LH) в двух проводниках. В этом случае появление «нештатной» пары импульсов вида (HH) сразу становится сигналом тревоги, приводящим, как правило, к перезагрузке процессора. Данная технология существенно затрудняет и прочие известные методы вскрытия смарт-карт, такие как анализ питания.

Источники:

http://www.cl.cam.ac.uk/~sps32/ches02-optofault.pdf

http://offline.computerra.ru/offline/2002/447/18303/

Дата добавления: 2015-10-24; просмотров: 94 | Нарушение авторских прав

| <== предыдущая страница | | | следующая страница ==> |

| Глава 1. В МОЕЙ СМЕРТИ ПРОШУ ВИНИТЬ МОЮ ЖИЗНЬ | | | Приблизительный пример (не эталонный). |