Читайте также:

|

Кроме разрешения или запрещения допуска различных приложений в

13 сеть межсетевые экраны могут также выполнять аналогичные действия и для пользователей, которые желают получить доступ к внешним или внутренним ресурсам, разделяемым межсетевым экраном.

Прежде чем пользователю будет предоставлено право на какой-либо сервис, необходимо убедиться, что он действительно тот, за кого себя выдает. Идентификация и аутентификация пользователей являются важными компонентами концепции межсетевых экранов. Авторизация пользователя обычно рассматривается в контексте аутентификации — как только пользователь аутентифицирован, для него определяются разрешенные сервисы.

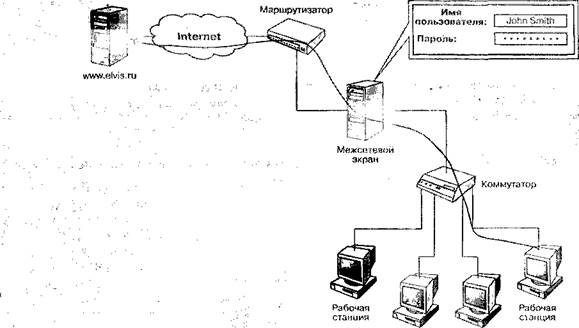

Идентификация и аутентификация пользователя иногда осуществляются при предъявлении обычного идентификатора (имени) и пароля (рис. 3). Однако эта схема уязвима с точки зрения безопасности - пароль может быть перехвачен и использован другим лицом. Многие инциденты в сети Internet; произошли отчасти из-за уязвимости традиционных многоразовых паролей. Злоумышленники могут наблюдать за каналами в сети 1п1ете1 и перехватывать передаваемые в них открытым текстом пароли, поэтому такая схема аутентификации считается неэффективной. Пароль следует передавать через общедоступные коммуникации в зашифрованном виде. Это позволяет предотвратить получение несанкционированного доступа путем перехвата сетевых пакетов.

Более надежным методом аутентификации является использование одноразовых паролей. Для генерации одноразовых паролей используются как программные, так и аппаратные средства - последние представляют собой устройства, вставляемые пользователем в слот компьютера. Для приведения этого устройства в действие пользователю необходимо знание некоторой секретной информации. Например, смарт-карта или токен пользователя генерируют информацию, которую хост использует вместо традиционного пароля. Поскольку смарт-карта или токен работают вместе с аппаратным и программным обеспечением хоста, генерируемый пароль уникален для

каждого установления сеанса. Результатом является одноразовый пароль, который, даже если он перехватывается, не может быть использован злоумышленником под видом пользователя для установления сеанса с хостом. Этот пароль будет бесполезен при последующей аутентификации, а вычислить следующий пароль из предыдущего является крайне трудной задачей. Широкое распространение получила технология аутентификации на основе одноразовых паролей 8есигГО, разработанная компанией 8есштгу Оупатюз и реализованная в коммуникационных серверах ряда компаний, в частности в серверах компании СЛзсо 8у81ет8 и др.

гтанцм станция

Рис 3. Схема аутентификации пользователя по предъявляемому паролю

Удобно и надежно также применение цифровых сертификатов, выдаваемых доверенными органами, например центром распределения ключей. Большинство программ-посредников разрабатываются таким образом, чтобы пользователь аутентифицировался только в начале сеанса работы с межсетевым экраном. После этого от него не требуется

15 " дополнительная аутентификация в течение времени, определяемого администратором.

Так как межсетевые экраны могут централизовать управление доступом в сети, они являются подходящим местом для установки программ или устройств усиленной аутентификации. Хотя средства усиленной аутентификации могут использоваться на каждом хосте, более практично их размещение на межсетевом экране. При отсутствии межсетевого экрана, использующего меры усиленной аутентификации, неаутентифицированный трафик таких приложений, как Те1пе1; или РТР, может напрямую проходить к внутренним системам в сети.

Ряд межсетевых экранов поддерживают КегЬегов - один из распространенных методов аутентификации. Как правило, большинство коммерческих межсетевых экранов поддерживают несколько различных схем аутентификации, позволяя администратору сетевой безопасности сделать выбор наиболее приемлемой схемы для своих условий.

Дата добавления: 2015-09-07; просмотров: 152 | Нарушение авторских прав

| <== предыдущая страница | | | следующая страница ==> |

| Функции межсетевых экранов | | | Трансляция сетевых адресов |