Читайте также:

|

К электромагнитным относятся каналы утечки информации, возникающие за счет различного вида побочных электромагнитных излучений (ЭМИ) ТСПИ:

· излучений элементов ТСПИ;

· излучений на частотах работы высокочастотных (ВЧ) генераторов ТСПИ;

· излучений на частотах самовозбуждения усилителей низкой частоты (УНЧ) ТСПИ

По ТРУШИНУ:

103. Лицензирование и сертификация в области защиты информации.

Необходимость введения государством механизма лицензирования и сертификации в области защиты информации определяется следующими причинами:

· выполнение работ, в процессе реализации которых могут использоваться сведения, составляющие государственную тайну, может осуществляться, наряду с государственными учреждениями и организациями, - предприятиями и учреждениями негосударственного сектора, как это принято в большинстве цивилизованных стран;

· органы государственной власти, Вооруженные Силы и спецслужбы перестали быть исключительными потребителями средств ЗИ.

Ныне эти средства в значительных объемах востребованы организациями финансово-кредитной сферы и предпринимательскими структурами, а в ближайшем будущем получат распространение среди граждан РФ. Наиболее приемлемым, а может быть и единственно приемлемым способом воздействия государства на данную сферу, установления разумного контроля в этой области является формирование системы лицензирования.

Лицензирование - это процесс передачи или получения в отношении физических или юридических лиц прав на проведение определенных работ. Получить право или разрешение на определенную деятельность может не каждый субъект, а только отвечающий определенным критериям в соответствии с правилами лицензирования.

Лицензия - документ, дающий право на осуществление указанного вида деятельности в течении определенного времени.

Перечень видов деятельности в области ЗИ, на которые выдаются лицензии, определен Постановлением Правительства РФ - "О лицензировании отдельных видов деятельности" от 24.12.94 г. №1418. К ним, в частности, относится разработка, производство, реализация и сервисное обслуживание:

· шифровальных средств для криптографической ЗИ;

· защищенных систем телекоммуникаций;

· программных средств;

· специальных технических средств ЗИ;

· а также подготовка и переподготовка кадров в области ЗИ.

Сертификация - это подтверждение соответствия продукции или услуг установленным требованиям или стандартам.

Сертификат на средство ЗИ - документ, подтверждающий соответствие средства ЗИ требованиям по безопасности информации.

Срок действия лицензии устанавливается в зависимости от специфики вида деятельности, но не может быть менее трех и более пяти лет. Продление срока действия лицензии производится в порядке, установленном для ее получения. На каждый вид деятельности выдается отдельная лицензия.

Система лицензирования построена на следующих основных принципах:

· Лицензирование в области ЗИ является обязательным.

· Деятельность в области ЗИ физических и юридических лиц, не прошедших лицензирование, запрещена (с применением соответствующих статей ГК и УК к нарушителям).

· Лицензии на право деятельности в области ЗИ выдаются только юридическим лицам независимо от организационно - правовой формы (физические лица не в состоянии удовлетворить установленным требованиям).

· Лицензии выдаются только предприятиям, зарегистрированным на территории РФ.

· Лицензии выдаются только на основании специальной экспертизы заявителя на соответствие предъявляемым к предприятию требованиям и аттестации руководителя предприятия.

· Для получения лицензии предприятие обязано предъявить определенный перечень документов.

От государственной аттестации освобождаются руководители предприятий, окончившие учебные заведения, готовящие специалистов по специальностям защиты информации.

Существует Международный стандарт ISO/IEC 15408-99 "Критерии оценки безопасности информационных технологий" или так называемые "Общие критерии".

В России аналогичный стандарт подготовлен в 2001г. Это ГОСТ Р ИСО/МЭК 15408-1-2001 «Критерии оценки безопасности информационных технологий».

Общие положения защиты информации техническими средствами.

Любая система создается под заданные требования с учетом существующих ограничений. Факторы, влияющие на структуру и функционирование системы, называются системообразующими. К ним относятся:

- перечни защищаемых сведений, составляющих государственную (по тематике государственного заказа, если он выполняется организацией) и коммерческую тайну;

- требуемые уровни безопасности информации, обеспечение которых не приведет к превышению ущерба над затратами на защиту информации:

- угрозы безопасности информации;

- ограничения, которые надо учитывать при создании или модернизаций системы защиты информации;

- показатели, по которым будет оцениваться эффективность системы защиты.

Основные задачи группы (отдела по инженерно-технической безопасносности):

- обследование выделенных помещений с целью установления потенциально возможных каналов утечки конфиденциальной информации через технические средства, конструкции зданий и оборудования;

- выявление и оценка степени опасности технических каналов утечки информации;

- разработка мероприятий по ликвидации (предотвращению утечки) потенциальных каналов утечки информации;

- организация контроля (в том числе и инструментального) за эффективностью принятых защитных мероприятий, анализ результатов контроля и разработка предложений по повышению надежности и эффективности мер защиты;

- подготовка заявок на приобретение технических средств защиты информации, участие в их установке, эксплуатации и контроле состояния. Кроме того, на группу инженерно-технической защиты информации целесообразно возложить также технические вопросы охраны носителей информации.

Структура и алгоритм функционирования системы защиты организации определяются в руководящих, нормативных и методических документах. К руководящим документам относятся:

- руководство (инструкция) по защите информации в организации;

~ положение о подразделении организации, на которое возлагаются задачи по обеспечению безопасности информации;

- инструкции по работе с грифованными документами;

- инструкции по защите информации о конкретных изделиях:

Порядок защиты информации в организации определяется соответствующим руководством (инструкцией). Оно может содержать следующие разделы:

- общие положения;

- перечень охраняемых сведений;

- демаскирующие признаки объектов организации;

- демаскирующие вещества, создаваемые в организации;

- оценки возможностей органов и средств добывания информации;

- организационные и технические мероприятия по защите информации;

- порядок планирования работ службы безопасности;

- порядок взаимодействия с государственными органами, решающими задачи по защите материальной и интеллектуальной собственности государственной и коммерческой тайны.

Ответственность за состояние защиты информации возлагается на соответствующее подразделение и лиц службы безопасности.

105. Безопасность ресурсов сети: средства идентификации и аутентификации, методы разделения ресурсов и технологии разграничения доступа

Идентификацию и аутентификацию можно считать основой программно-технических средств безопасности, поскольку остальные сервисы рассчитаны на обслуживание именованных субъектов. Идентификация и аутентификация - это первая линия обороны, "проходная" информационного пространства организации.

Идентификация позволяет субъекту (пользователю, процессу, действующему от имени определенного пользователя, или иному аппаратно-программному компоненту) назвать себя (сообщить свое имя). Посредством аутентификации вторая сторона убеждается, что субъект действительно тот, за кого он себя выдает. В качестве синонима слова "аутентификация" иногда используют словосочетание "проверка подлинности".

Аутентификация бывает односторонней (обычно клиент доказывает свою подлинность серверу) и двусторонней (взаимной). Пример односторонней аутентификации - процедура входа пользователя в систему.

В сетевой среде, когда стороны идентификации/аутентификации территориально разнесены, у рассматриваемого сервиса есть два основных аспекта:

1. что служит аутентификатором (то есть используется для подтверждения подлинности субъекта);

2. как организован (и защищен) обмен данными идентификации/аутентификации.

Субъект может подтвердить свою подлинность, предъявив по крайней мере одну из следующих сущностей:

· нечто, что он знает (пароль, личный идентификационный номер, криптографический ключ

· нечто, чем он владеет (личную карточку или иное устройство аналогичного назначения);

· нечто, что есть часть его самого (голос, отпечатки пальцев и т.п., то есть свои биометрические характеристики).

Необходимо обеспечить защиту от пассивного и активного прослушивания сети, то есть от перехвата, изменения и/или воспроизведения данных. Передача паролей в открытом виде, очевидно, неудовлетворительна; не спасает положение и шифрование паролей, так как оно не защищает от воспроизведения. Нужны более сложные протоколы аутентификации.

Надежная идентификация и затруднена не только из-за сетевых угроз, но и по целому ряду причин. Во-первых, почти все аутентификационные сущности можно узнать, украсть или подделать. Во-вторых, имеется противоречие между надежностью аутентификации, с одной стороны, и удобствами пользователя и системного администратора с другой. В-третьих, чем надежнее средство защиты, тем оно дороже.

Любопытно отметить, что сервис идентификации / аутентификации может стать объектом атак на доступность. Если система сконфигурирована так, что после определенного числа неудачных попыток устройство ввода идентификационной информации (такое, например, как терминал) блокируется, то злоумышленник может остановить работу легального пользователя буквально несколькими нажатиями клавиш.

Парольная аутентификация

Главное достоинство парольной аутентификации - простота и привычность. Пароли давно встроены в операционные системы и иные сервисы. При правильном использовании пароли могут обеспечить приемлемый для многих организаций уровень безопасности. Тем не менее, по совокупности характеристик их следует признать самым слабым средством проверки подлинности.

Следующие меры позволяют значительно повысить надежность парольной защиты:

· наложение технических ограничений (пароль должен быть не слишком коротким, он должен содержать буквы, цифры, знаки пунктуации и т.п.);

· управление сроком действия паролей, их периодическая смена;

· ограничение доступа к файлу паролей;

· ограничение числа неудачных попыток входа в систему (это затруднит применение "метода грубой силы");

· обучение пользователей;

· использование программных генераторов паролей (такая программа, основываясь на несложных правилах, может порождать только благозвучные и, следовательно, запоминающиеся пароли).

· Перечисленные меры целесообразно применять всегда, даже если наряду с паролями используются другие методы аутентификации.

Идентификация/аутентификация с помощью биометрических данных

Биометрия представляет собой совокупность автоматизированных методов идентификации и/или аутентификации людей на основе их физиологических и поведенческих характеристик. К числу физиологических характеристик принадлежат особенности отпечатков пальцев, сетчатки и роговицы глаз, геометрия руки и лица и т.п. К поведенческим характеристикам относятся динамика подписи (ручной), стиль работы с клавиатурой. На стыке физиологии и поведения находятся анализ особенностей голоса и распознавание речи.

В общем виде работа с биометрическими данными организована следующим образом. Сначала создается и поддерживается база данных характеристик потенциальных пользователей. Для этого биометрические характеристики пользователя снимаются, обрабатываются, и результат обработки (называемый биометрическим шаблоном) заносится в базу данных (исходные данные, такие как результат сканирования пальца или роговицы, обычно не хранятся).

В дальнейшем для идентификации (и одновременно аутентификации) пользователя процесс снятия и обработки повторяется, после чего производится поиск в базе данных шаблонов. В случае успешного поиска личность пользователя и ее подлинность считаются установленными. Для аутентификации достаточно произвести сравнение с одним биометрическим шаблоном, выбранным на основе предварительно введенных данных.

Разграничение доступа к ресурсам - это такой порядок использования ресурсов автоматизированной системы, при котором субъекты получают доступ к объектам в строгом соответствии с установленными правилами.

Различают дискреционное и мандатное управление доступом.

Мандатное управление доступом — разграничение доступа субъектов к объектам, основанное на назначении метки конфиденциальности для информации, содержащейся в объектах, и выдаче официальных разрешений (допуска) субъектам на обращение к информации такого уровня конфиденциальности. Так же иногда переводится как Принудительный контроль доступа. Это способ, сочетающий защиту и ограничение прав, применяемый по отношению к компьютерным процессам, данным и системным устройствам и предназначенный для предотвращения их нежелательного использования.

Политика безопасности системы, установленная администратором, полностью определяет доступ, и обычно пользователю не разрешается устанавливать более свободный доступ к его ресурсам чем тот, который установлен администратором пользователю. Системы с дискреционным контролем доступа разрешают пользователям полностью определять доступность их ресурсов, что означает, что они могут случайно или преднамеренно передать доступ неавторизованным пользователям.

Такая система запрещает пользователю или процессу, обладающему определённым уровнем доверия, получать доступ к информации, процессам или устройствам более защищённого уровня. Тем самым обеспечивается изоляция пользователей и процессов, как известных, так и неизвестных системе (неизвестная программа должна быть максимально лишена доверия, и её доступ к устройствам и файлам должен ограничиваться сильнее).

Избирательное управление доступом — управление доступом субъектов к объектам на основе списков управления доступом или матрицы доступа.

Так же называется Дискреционное управление доступом, Контролируемое управление доступом и Разграничительное управление доступом.

Для каждой пары (субъект — объект) должно быть задано явное и недвусмысленное перечисление допустимых типов доступа (читать, писать и т. д.), то есть тех типов доступа, которые являются санкционированными для данного субъекта (индивида или группы индивидов) к данному ресурсу (объекту).

Возможны несколько подходов к построению дискреционного управления доступом:

· Каждый объект системы имеет привязанного к нему субъекта, называемого владельцем. Именно владелец устанавливает права доступа к объекту.

· Система имеет одного выделенного субъекта — суперпользователя, который имеет право устанавливать права владения для всех остальных субъектов системы.

· Субъект с определенным правом доступа может передать это право любому другому субъекту.

Возможны и смешанные варианты построения, когда одновременно в системе присутствуют как владельцы, устанавливающие права доступа к своим объектам, так и суперпользователь, имеющий возможность изменения прав для любого объекта и (или) изменения его владельца. Именно такой смешанный вариант реализован в большинстве операционных систем, например, в классических UNIX-системах или в системах Windows семейства NT.

Правовой режим защиты государственной тайны.

Государственная тайна — защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной, оперативно-розыскной и иной деятельности, распространение которых может нанести ущерб национальной безопасности.

Защищаемые государством сведения могут входить в различные формы собственности, но государство обладает правом наложения ограничений на их обращение; оно же с целью упорядочивания обращения сведений формирует необходимые нормативные акты (перечневую систему засекречивания). Перечень сведений, составляющих государственную тайну, определяется федеральным законом «О государственной тайне», на основании которого межведомственная комиссия по защите государственной тайны формирует перечень сведений, отнесённых к государственной тайне.

Органы государственной власти, руководители которых наделены полномочиями по отнесению сведений к государственной тайне, разрабатывают в пределах своей компетенции развёрнутые перечни сведений, подлежащих засекречиванию. Руководствуясь данными перечнями исполнители определяют степени секретности сведений, устанавливают грифы секретности разрабатываемых ими документов (носителей) и выполняют ограничительные мероприятия.

Степень секретности сведений, составляющих государственную тайну, соответствует степени тяжести ущерба, который может быть нанесён государственной безопасности вследствие распространения указанных сведений. Устанавливаются три степени секретности сведений, составляющих государственную тайну, и соответствующие этим степеням грифы секретности: «особой важности», «совершенно секретно» и «секретно». Использование перечисленных грифов секретности для засекречивания сведений, не отнесенных к государственной тайне, не допускается.

Лица, допущенные к сведениям степени «совершенно секретно» или «особой важности» могут быть ограничены в своих конституционных правах. Такие ограничения могут быть установлены исключительно в индивидуальном порядке органами безопасности, на основании заключения об осведомлённости лица в сведениях, составляющих государственную тайну.

Дальнейшие сведения рискованно писать в ответ по билету, но всё-таки:

Из статьи Редкоуса В. М. от 10.11.2008.

Правовой основой защиты государственной тайны в Российской Федерации являются

А также иные нормативные правовые акты.

107. Администрирование ОС: основные задачи и принципы

Организация эффективной и надежной защиты операционной системы невозможна с помощью одних только программно-аппаратных средств. Эти средства обязательно должны, дополняться административными мерами защиты. Без постоянной квалифицированной поддержки со стороны администратора даже самая надежная программно-аппаратная защита оборачивается фикцией.

Основные задачи администрирования ОС:

1. Постоянный контроль корректности функционирования операционной системы, особенно ее подсистемы защиты. Такой контроль наиболее удобно организовать, если операционная система поддерживает регистрацию событий (event logging). В этом случае операционная система автоматически регистрирует в специальном журнале (или нескольких журналах) наиболее важные события, произошедшие в процессе функционирования системы.

2. Организация и поддержание адекватной политики безопасности.

Политика безопасности должна постоянно корректироваться, оперативно реагируя на изменения в конфигурации операционной системы, установку, удаление и изменение конфигурации прикладных программных продуктов и расширений операционной системы, попытки злоумышленников преодолеть защиту операционной системы и т.д.

3. Инструктирование пользователей операционной системы о необходимости соблюдения мер безопасности при работе с операционной системой и контроль за соблюдением этих мер.

4. Регулярное создание и обновление резервных копий программ и данных операционной системы.

Постоянный контроль изменений в конфигурационных данных и политике безопасности операционной системы.

Основные принципы администрирования ОС.

Задачи и принципы управления безопасностью ОС.

Отдельные средства ИБ не обеспечивают эффективного функционирования и требуют объединения в единую и централизованно управляемую и постоянно действующую систему информационной безопасности

Система ИБ ОС обычно должна решать следующие задачи:

· ввод в систему списка имен пользователей и терминалов, допущенных к информации ИС;

· подготовку и ввод в систему, запись паролей пользователей на носители;

· ввод в систему назначенных полномочий пользователей и терминалов;

· раздачу пользователям носителей с паролями и значений паролей, запоминаемых и вводимых пользователями вручную с клавиатуры;

· сбор сигналов несовпадения паролей и нарушения полномочий пользователей;

· установление времени, места и причины НСД;

· анализ ситуации, принятие адекватных мер и восстановление нормального функционирования ИС

· контроль конфигурации системы;

· сбор сигналов вскрытия аппаратуры и контроль ввода (вывода) аппаратуры в (из) ремонт (а) и на (из) профилактику(и);

· контроль журнала регистрации доступа к информации ИС и периодический вызов справок из него;

· взаимодействие со службой функционального контроля ИС;

· контроль функционирования системы защиты;

· подготовку ключей, контроль и обеспечение функционирования средств шифрования информации;

· контроль стирания и уничтожения остатков секретной информации на машинных и бумажных носителях;

· регистрацию, учет и разграничение доступа к носителям информации и ПО;

· ведение статистики и прогнозирование НСД.

Основные понятия защиты информации (субъекты, объекты, доступ, граф доступов, информационные потоки).

Объект защиты - информация или носитель информации или информационный процесс, в отношении которых необходимо обеспечивать защиту в соответствии с поставленной целью защиты информации. Объектом защиты информации является компьютерная (информационная) система или автоматизированная система обработки информации (АСОИ).

Субъект доступа к информации - субъект доступа: участник правоотношений в информационных процессах.

Доступ к информации - получение субъектом возможности ознакомления с информацией, в том числе при помощи технических средств.

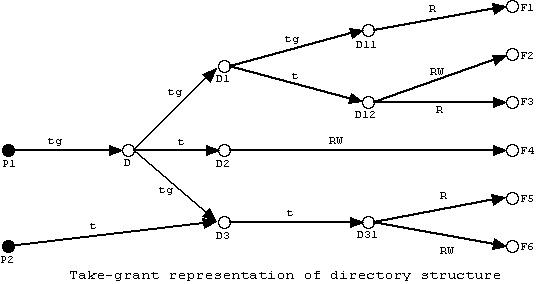

Модель распространения прав доступа Take–Grant, предложенная в 1976 г., используется для анализа систем дискреционного разграничения доступа, в первую очередь, для анализа путей распространения прав доступа в таких системах. В качестве основных элементов модели используются граф доступов и правила его преобразования. Цель модели – дать ответ на вопрос о возможности получения прав доступа субъектом системы на объект в состоянии, описываемом графом доступов. В настоящее время модель Take–Grant получила продолжение как расширенная модель Take–Grant, в которой рассматриваются пути возникновения информационных потоков в системах с дискреционным разграничением доступа. В модели Take–Grant основное внимание уделяется определению условий, при которых в системе возможно распространение прав доступа определенным способом.

На рисунке ниже, показано графическое представление структуры каталогов. В этом графе Р1 и Р2 составляют субъекты (возможные пользователи), а также Ds и Fs представляют объекты, каталоги и файлы, соответственно. Право "чтение" было изменено на правило "брать" для всех уровней, за исключением фактически файловых уровней в каталогах. Право "записи" также изменилось правилом "давать". Становится ясно из этого графа: если субъект имеет право чтения(брать) объекта, то он может иметь право чтения любых других объектов, на которые этот первый объект имеет какие-то права. Аналогично, если субъект имеет право записи (давать) объекта, он может предоставить любую из своих прав на этот объект.

Анализ информационного потока - это общая технология для анализа путей утечки информации в системе (Lampson, 1973; Denning, 1983); она применима к любой модели безопасности. Информационный поток может рассматриваться как отношение причина-следствие между двумя переменными A и B. Считается, что в любой функции, где модифицируется B и упоминается A, существует поток от переменной A к переменной B (записывается в виде A->B), если какая-либо информация о старом значении A может быть получена путем анализа нового значения B. Модель управления доступом плохо пригодна для выявления таких слабостей в безопасности, как скрытые каналы, которые по сути являются незапланированными информационными потоками. Скрытые каналы достаточно эффективно выявляются в процессе анализа информационного потока, для которого основой может служить модель безопасности.

109. Методические рекомендации по оценке эффективности защиты информации от подслушивания

Метод оценки защищенности помещений от утечки речевой информации по акустическому каналу заключается в определении коэффициентов звукоизоляции ограждающих конструкций в октавных полосах частот со среднегеометрическими частотами 250, 500, 1000, 2000, 4000 Гц и последующим сопоставлением полученных коэффициентов с их нормативными значениями. Коэффициент звукоизоляции Qi в каждой i-й октавной полосе определяется как разность между измеренными уровнями тестового акустического сигнала перед ограждающей конструкцией и за ее пределами в выбранных контрольных точках.

Метод оценки защищенности помещений от утечки речевой информации по виброакустическому каналу заключается в определении коэффициентов виброизоляции ограждающих конструкций, а так же различных элементов инженерно-технических систем, включая их коммуникации, в октавных полосах частот со среднегеометрическими частотами 250, 500, 1000, 2000, 4000 Гц и последующим сопоставлением полученных коэффициентов с их нормативными значениями. Коэффициент виброизоляции Gi в каждой i-й октавной полосе определяется как разность между измеренными уровнями тестового вибрационного сигнала перед ограждающей конструкцией и элементами инженерно-техническими систем на их поверхностях и за пределами защищаемого помещения в выбранных контрольных точках.

Порядок проведения оценки защищенности помещения:

1. Провести осмотр и анализ архитектурно-планировочных решений защищаемого помещения с целью определения характера и конструктивных особенностей ограждающих конструкций и инженерно-технических систем(ИТС), включая их коммуникации (воздуховоды, трубопроводы и пр.), особенностей смежных помещений и прилегающих к защищаемому помещению уличных пространств.

2. Составить план-схему ЗП(защищаемое помещение).

3. Выбрать местоположение КТ(контрольная точка) и отметить их на план-схеме.

4. Собрать аппаратурный комплекс для формирования и измерения тест-сигналов ЗП.

5. Для каждой октавной полосы частот со среднегеометрическими частотами 250, 500, 1000, 2000, 4000 Гц измерить излучаемые уровни тест-сигналов ЗП перед контролируемыми ОК(ограждающие конструкции) и элементами ИТС.

6. Для каждой октавной полосы частот со среднегеометрическими частотами 250, 500, 1000, 2000, 4000 Гц измерить уровни акустических (виброакустических) сигналов и уровни шума в выбранной КТ.

7. Определить для каждой КТ октавные коэффициенты звукоизоляции (виброизоляции).

8.Сопоставить полученные значения октавных коэффициентов звукоизоляции (виброизоляции) с их нормативными значениями.

9. Оформить (документально) результаты оценки защищенности помещения от утечки речевой информации по акустическому и виброакустическому каналам.

Дата добавления: 2015-10-28; просмотров: 93 | Нарушение авторских прав

| <== предыдущая страница | | | следующая страница ==> |

| Основные черты информационной войны | | | Метод вч-маскирующий помехи для защиты телефонных переговоров. |