Читайте также:

|

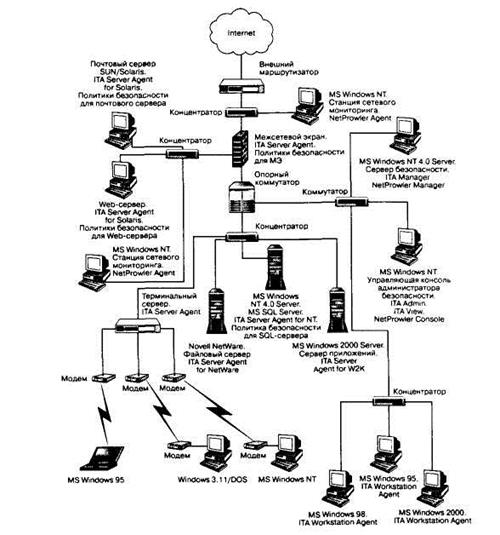

Типовая схема размещения средств поиска атак компании Symantec для защиты корпоративной сети, подключенной к Internet, приведена на рис. 7.4. Состав, конфигурация и размещение отдельных компонентов IDS определяются по результатам обследования безопасности и анализа рисков.

Агенты ITA размещаются на всех контролируемых системах корпоративной сети, включая серверы и рабочие станции, и проводят мониторинг системных журналов и журналов приложений, находя различные виды аномальной активности. Пользовательские рабочие станции, как правило, являются менее критичными элементами информационной инфраструктуры, поэтому на них устанавливаются облегченные версии агентов, обозначенных на рис. 7.5, как ITA Workstation Agents. Чтобы контролировать события, происходящие при функционировании

Рис. 7.4. Применение средств выявления атак компании Symantec для защиты корпоративной сети

прикладных подсистем, на серверных агентах ITA активизированы специализированные политики безопасности для МЭ, почтового и Web-серверов, а также для SQL-сервера.

Ядром системы выявления атак является сервер безопасности, на котором функционируют ITA Manager. На сервере безопасности накапливается вся информация о событиях, происходящих в сети, поступающая от агентов. Здесь размещается вся конфигурационная информация IDS, в том числе сигнатуры атак и политики безопасности. С сервера безопасности осуществляется управление всеми агентами IDS путем отправки им управляющих сообщений.

Конфигурирование системы выявления атак, создание собственных сигнатур атак и политик безопасности, просмотр и анализ данных аудита, а также генерация отчетов производится с управляющей консоли администратора безопасности, на которой устанавливаются графические средства администрирования ITA Admin и ITA View. Данные приложения реализуют интерфейс для взаимодействия администратора с сервером безопасности.

Дата добавления: 2015-09-02; просмотров: 37 | Нарушение авторских прав

| <== предыдущая страница | | | следующая страница ==> |

| Symantec Intruder Alert | | | Тенденции развития 1 страница |