Читайте также:

|

Компания MethodWare [342] выпускает ряд продуктов, которые могут быть полезными для аналитиков в области информационной безопасности при проведении анализа рисков, управлении рисками, аудите информационной безопасности. Речь идет о:

– ПО анализа и управления рисками Operational Risk Builder и Risk Advisor. Методология отвечает австралийскому стандарту Australian/New Zealand Risk Management Standard (AS/NZS 4360:1999). Имеется версия, соответствующая ISO 17799;

– ПО управления жизненным циклом информационной технологии в соответствии с открытым стандартом в области информационных технологий CobiT Advisor 3rd Edition (Audit) и CobiT 3rd Edition Management Advisor. В руководствах CobiT существенное место уделяется анализу и управлению рисками;

– ПО для автоматизации построения разнообразных опросных листов Questionnaire Builder.

Демонстрационную версию этого ПО можно загрузить с сайта компании Меthodware [342].

Рассмотрим ПО Risk Advisor. Оно позиционируется как инструментарий аналитика или менеджера в области информационной безопасности. Реализована методика, позволяющая задать модель информационной системы с позиции информационной безопасности, идентифицировать риски, угрозы, потери в результате инцидентов.

Основные этапы работы:

– описание контекста;

– описание рисков;

– описание угроз;

– оценка потерь;

– анализ управляющих воздействий;

– предложение контрмер и плана действий.

Описание контекста

На этом этапе рассматривается несколько аспектов модели взаимодействия организации с внешним миром: стратегический, организационный, бизнес-цели, управление рисками, а также критерии оценивания рисков.

В стратегическом аспекте анализируются сильные и слабые стороны организации с внешних позиций, варианты развития, классы угроз и отношения с партнерами.

Организационный контекст отражает отношения внутри организации: стратегию, цели на организационном уровне, внутреннюю политику.

Контекст управления рисками представляет собой концепцию информационной безопасности.

Контекст бизнес-целей - основные бизнес-цели.

Критерии оценивания рисков - имеются в виду критерии, принятые при управлении рисками.

Описание рисков

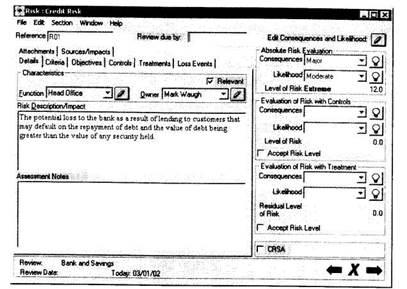

Задается матрица рисков (рис. 4.13), поэтому риски описываются в соответствии с определенным шаблоном и устанавливаются связи этих рисков с другими элементами модели.

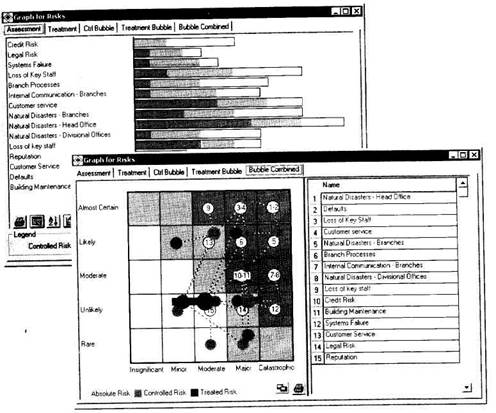

Риски оцениваются по качественной шкале и разделяются на приемлемые и неприемлемые (рис. 4.14) на основе простейшей модели.

Рис. 4.13. Идентификация и определение рисков в Risk Advisor

Рис. 4.14. Разделение рисков на приемлемые и неприемлемые в Risk Advisor

Затем выбираются управляющие воздействия (контрмеры) с учетом зафиксированной ранее системы критериев, эффективности контрмер и их стоимости. Стоимость и эффективность также оцениваются в качественных шкалах.

Описание угроз

Прежде всего формируется список угроз. Угрозы определенным образом классифицируются, затем рассматривается связь между рисками и угрозами. Описание также делается на качественном уровне и позволяет зафиксировать эти взаимосвязи.

Описание потерь

Перечисляются события (последствия), связанные с нарушением режима информационной безопасности. Потери оцениваются в выбранной системе критериев.

Анализ результатов

В результате построения модели можно сформировать подробный отчет (около 100 разделов), посмотреть на экране агрегированные описания в виде графика рисков (рис. 4.15).

Рис. 4.15. Анализ результатов в Risk Advisor

Оценка возможностей метода Risk Advisor

Данный инструмент позволяет документировать всевозможные аспекты, связанные с управлением риском, на верхних уровнях - административном и организационном. А программно-технические аспекты фиксировать в этой модели не очень удобно. Оценки даются в качественных шкалах, подробного анализа факторов рисков не предусмотрено.

Сильной стороной данного метода является возможность представления разноплановых взаимосвязей, адекватного учета многих факторов риска и существенно меньшая трудоемкость по сравнению с CRAMM.

4.2.4 Экспертная система «АванГард»

В настоящее время на российском рынке продается отечественное ПО «АванГард», разработка Института системного анализа РАН, подробное описание которого можно найти в [46].

«АванГард» позиционируется как экспертная система управления информационной безопасностью. Структура и функции комплекса приведены на рис. 4.16.

Рис. 4.16. Структура и функции ПО «АванГард»

Типовой пакет программных средств КЭС «АванГард» включает два программных комплекса - «АванГард-Анализ» и «АванГард-Контроль». Каждый из этих комплексов базируется на своей методике оценки рисков.

В первом предполагается оценка рисков на основе расчета рискообразующих потенциалов компонентов оцениваемой системы. При этом под рискообразующим потенциалом понимается та часть совокупного риска, связанного с системой, которая может быть отнесена на счет этого компонента. Расчет рискообразующих потенциалов выполняется следующим образом.

Сначала строятся модели событий рисков, содержащие по возможности подробное неформальное описание этих событий и перечень угроз, которые могут привести к ним. Далее по каждой модели события риска рассчитывается оценка риска -как произведение оценки вероятности события риска и оценки степени опасности события риска. При этом оценки, как вероятностей событий риска, так и степени опасности этих событий, предлагается получать с помощью ранговых шкал. Шкала вероятности имеет фиксированный размер от 0 до 100 (от нулевой до 100-процентной вероятности возникновения события риска в течение года). Нижняя граница шкалы опасности - 0, верхняя граница отсутствует, поэтому шкала строится по следующему принципу. Сначала на нее наносятся те риски, вся опасность которых сводится к материальному ущербу и может быть выражена в денежных единицах. В результате получается базовая шкала опасности событий рисков. Далее пользователям предлагается абстрагироваться от «денежной» метрики и воспринимать шкалу как выражающую лишь относительную степень опасности отдельных событий и указывать на ней события рисков путем сравнения степени их нежелательности или недопустимости. При этом верхняя граница шкалы может по мере надобности подниматься. Предусмотрен мощный механизм верификации даваемых оценок путем попарного сравнения вероятностей и степеней опасности каждого вновь указываемого события риска с теми, которые уже определены. Если для какой-либо пары соотношение в оценках не соответствует взглядам экспертов, то ранее выставленные оценки должны быть пересмотрены. Кроме того, предусматривается возможность распечатки выставленных оценок и их обсуждения и корректировки множеством экспертов (метод Дельфийских групп).

Методика предполагает, что любое событие риска происходит в результате реализации некоторого множества угроз, причем каждая из них может быть определена как угроза безопасности какого-либо компонента оцениваемой системы. Таким образом удается определить рискообразующий потенциал каждой из угроз в зависимости от ее «вклада» в события риска, а также рискообразующие потенциалы тех компонентов, к которым эти угрозы относятся, и рассчитать риски по всём структурным составляющим оцениваемой системы и по системе в целом.

В то же время предлагаемый разработчиками программный комплекс «Аван-Гард-Анализ» призван выполнять вспомогательную роль в решении задач управления ИБ, а именно: обеспечивать полноценный всесторонний анализ, позволяющий аргументированно сформулировать набор целей безопасности, обосновать политику безопасности, гарантировать полноту требований безопасности, контроль выполнения которых нужно осуществлять. Соответственно оценка рисков в нем проводится с целью разрешения указанных проблем.

Методика оценки рисков комплекса «АванГард-Контроль» подчинена задаче контроля уровня защищенности АИС и потому отличается от методики комплекса «АванГард-Анализ». Если методика комплекса «АванГард-Анализ» относится к рискам возможных нарушений безопасности оцениваемой системы, то методика комплекса «АванГард-Контроль» посвящена рискам, являющимся результатом невыполнения требований обеспечения безопасности оцениваемой системы и ее компонентов.

Следовательно, для применения комплекса «АванГард-Контроль» необходимо для каждого компонента оцениваемой системы иметь полный набор требований, выполнение которых означает нулевой риск нарушения безопасности системы. В то же время подразумевается, что при невыполнении всех требований риск нарушения безопасности системы будет 100-процентным.

Значительно облегчить работу по составлению полных наборов требований позволяет использование профилей защиты для отдельных компонентов оцениваемой системы, построенных на основе принятого в конце 2002 г. ГОСТ Р ИСО/МЭК 15408-2002 по критериям оценки безопасности информационных технологий. В связи с тем, что в 2004 г. планируется введение этого ГОСТа в действие, рассмотрим подробнее возможности оценить риски невыполнения его требований с помощью системы «АванГард-Контроль».

Предварительно поясним, что программный комплекс «АванГард-Контроль», в свою очередь, состоит из двух частей - программного комплекса (ПК) «АванГард-Центр» и ПК «АванГард-Регион». Первый предназначен для нескольких целей, таких как разработка профилей защиты (ПЗ); подготовка и рассылка ПЗ посредством электронной почты по подконтрольным частям АИС; автоматизированный сбор отчетности о выполнении требований безопасности в частях АИС; оценка рисков невыполнения требований безопасности в АИС; идентификация узких мест в защите. Второй - для получения профилей защиты в отдельных частях АИС, автоматизации ведения отчетности о выполнении ПЗ и отсылки этой отчетности для ее обработки ПК «АванГард-Центр».

Разработка профилей защиты в ПК «АванГард-Центр» проводится в разделе ведения каталогов программного комплекса. Изначально в КЭС «АванГард» было определено несколько ключевых понятий, таких как метакласс, класс, мера, требование. Метаклассы предназначены для группировки классов объектов АИС по каким-либо конкретным признакам. Классы определяют классы объектов, для которых формируются типовые наборы требований (профили защиты). Меры устанавливают функциональные классы и классы гарантий требований в терминологии ГОСТ Р ИСО/МЭК 15408-2002. Требования включают функциональные семейства, семейства гарантий, функциональные компоненты, компоненты гарантий, функциональные элементы и элементы гарантий в соответствии с ГОСТ Р ИСО/ МЭК 15408-2002.

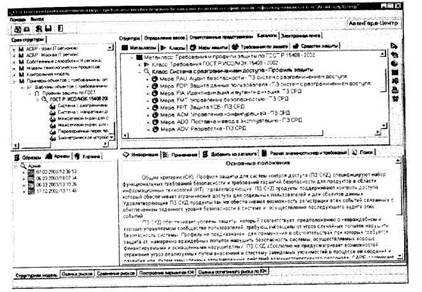

Для профилей защиты, создаваемых на основе ГОСТ Р ИСО/МЭК 15408-2002, в каталогах ПК «АванГард-Центр» выделен метакласс «Требования и профили защиты по ГОСТ Р ИСО/МЭК 15408-2002» (рис. 4.17). В этом метаклассе создан один «базовый» класс, в который входят все требования, содержащиеся в ГОСТ Р ИСО/МЭК 15408-2002 (рис. 4.18), как функциональные, так и касающиеся гарантий безопасности.

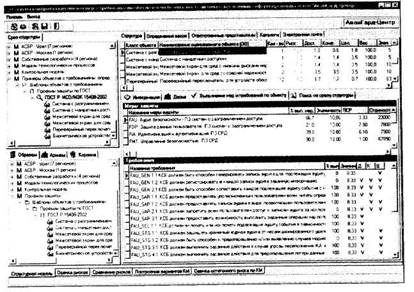

По каждому из уровней в нижней правой части формы выводится подробная информация, относящаяся к выбранной записи каталога. На рис. 4.19 представлен набор требований по мере в ПК «АванГард-Центр». В рассматриваемом примере FAU_GEN.l будет преобразован из формы, содержащей указания на необходимость определения списков назначения, в форму, где такие списки будут сформированы для конкретного профиля защиты.

Профили защиты по ГОСТ Р ИСО/МЭК 15408-2002 строятся следующим образом. Средствами ПК «АванГард-Центр» делается копия класса «Требования ГОСТ Р ИСО/МЭК 15408-2002». Далее выполняется операция «Вставить как шаблон профиля защиты» в метакласс «Требования и профили защиты по

Рис. 4.17. Состав метакласса «Требования и профили защиты по ГОСТ Р ИСО/МЭК 15408-2002» в ПК «АванГард-Центр»

Рис. 4.18. Состав класса «Требования ГОСТ Р ИСО/МЭК 15408-2002» в ПК «АванГард-Центр»

Рис. 4.19. Состав требований по мере (функциональному классу) в ПК «АванГард-Центр»

ГОСТ Р ИСО/МЭК 15408-2002». При этом предлагается поменять название класса. Предположим, что оно было заменено на следующее: «Система с разграничением доступа - Профиль защиты». В результате создается шаблон, который путем последовательного анализа требований корректируется так, что в нем остаются только меры и требования, необходимые для поддержания безопасности объектов того типа, для которого строится этот профиль защиты (рис. 4.20). Все ненужные в данном профиле меры и требования удаляются, а в оставшихся содержимое приводится в соответствие задачам обеспечения безопасности заданного типа объектов.

На рис. 4.21 показано, как было изменено и конкретизировано требование FAU_GEN.l в профиле защиты для систем с разграничением доступа (ПЗ СРД).

В рассмотренном примере в качестве шаблона использовался полный набор требований ГОСТ Р ИСО/МЭК 15408-2002, но в принципе шаблоном для создания нового профиля может послужить и любой другой из уже готовых профилей защиты, причем допускается не только удалять из него ненужные меры и требования, но при необходимости добавлять новые, а также изменять их для достижения нужной степени адекватности целям безопасности, которым должен удовлетворять новый ПЗ.

Созданные профили защиты могут быть либо распечатаны на бумаге, либо экспортированы в файл формата редактора WinWord. Фрагмент генерируемого отчета представлен на рис. 4.22.

Рис. 4.20. Профиль защиты для систем с разграничением доступа (ПЗ СРД),

в котором убраны все записи с функциональными классами и классами гарантий,

не отвечающими целям безопасности ПЗ СРД

Рис. 4.21. Конкретизация профиля защиты

Рис. 4.22. Фрагмент отчета «Профиль защиты», генерируемого ПК «АванГард-Центр»

С помощью разрабатываемых в системе ПК «АванГард-Центр» профилей защиты в структурную модель анализируемой системы заносятся объекты, оцениваемые по заданному ПЗ. Для создания таких объектов оценки (ОО) выполняется операция перетаскивания (drug and drop) нужного профиля защиты на ту составляющую структурной модели, в качестве элемента которой должен быть показан объект, отвечающий требованиям безопасности и соответствующий выбранному ПЗ. Результат такого рода операции и пример оценок, отражающих фиксацию фактов выполнения отдельных требований, демонстрируется на рис. 4.23.

«АванГард-Центр» позволяет по результатам анализа выполнения требований ПЗ по отдельным ОО оценить риски невыполнения требований в информационной системе. Пример представления в виде гистограмм оценок рисков невыполнения требований демонстрируется на рис. 4.24. Чем больше требований не выполняется, тем больше риски и тем выше столбики гистограммы. В рассмотренном примере значимости отдельных требований приняты одинаковыми, но в принципе можно задавать различные значения, отражающие реальную важность отдельных требований для обеспечения безопасности ОО.

Рис. 4.23. Пример оценки выполнения требований ПЗ по конкретному оцениваемому объекту

Рис. 4.24. Пример графической иллюстрации оценок рисков невыполнения требований ПЗ в ПК «Аван[ард-Центр»

Таким образом, КЭС «АванГард» позволяет не только автоматизировать процесс разработки профилей защиты в соответствии с ГОСТ Р ИСО/МЭК 15408-2002, но и использовать ПЗ для оценки выполнения этих требований в информационных системах организации.

В заключение следует отметить, что экспертная система «АванГард» хорошо подходит для построения ведомственных и корпоративных методик анализа рисков и управления ими. Ее можно рассматривать как полноценный универсальный инструментарий и для анализа и оценки рисков, и для решения задач всеобъемлющего систематического контроля безопасности АИС (в том числе в таких аспектах, как выполнение политик безопасности, ГОСТов и требований Гостехкомиссии, законодательства, внутренних приказов и распоряжений, касающихся безопасности, а также должностных инструкций) во всех подразделениях, использующих АИС.

Дата добавления: 2015-09-02; просмотров: 206 | Нарушение авторских прав

| <== предыдущая страница | | | следующая страница ==> |

| Пример использования метода CRAMM | | | RiskWatch |