Читайте также:

|

Практически любой сканер проводит анализ защищённости в несколько этапов:

1) Сбор информации о сети.

На данном этапе идентифицируются все активные устройства в сети и определяются запущенные на них сервисы и демоны.

В случае использования систем анализа защищённости на уровне операционной системы данный этап пропускается, поскольку на каждом анализируемом узле установлены соответствующие агенты системного сканера.

2) Обнаружение потенциальных уязвимостей.

Сканер использует описанную выше базу данных для сравнения собранных данных с известными уязвимостями при помощи проверки заголовков или активных зондирующих проверок. В некоторых системах все уязвимости ранжируются по степени риска.

Например, в системе NetSonar уязвимости делятся на два класса: сетевые и локальные уязвимости. Сетевые уязвимости (например, воздействующие на маршрутизаторы) считаются более серьёзными по сравнению с уязвимостями, характерными только для рабочих станций. Аналогичным образом поступает и Internet Scanner. Все уязвимости в нём делятся на три степени риска: высокая (High), средняя (Medium) и низкая (Low).

3) Подтверждение выбранных уязвимостей.

Сканер использует специальные методы и моделирует (имитирует) определённые атаки для подтверждения факта наличия уязвимостей на выбранных узлах сети.

4) Генерация отчётов.

На основе собранной информации система анализа защищённости создаёт отчёты, описывающие обнаруженные уязвимости.

В некоторых системах (например, Internet Scanner и NetSonar) отчёты создаются для различных категорий пользователей, начиная от администраторов сети и заканчивая руководством компании. Если первых в первую очередь интересуют технические детали, то для руководства компании необходимо представить красиво оформленные с применением графиков и диаграмм отчёты с минимумом подробностей. Немаловажным аспектом является наличие рекомендаций по устранению обнаруженных проблем. И здесь по праву лидером является система Internet Scanner, которая для каждой уязвимости содержит пошаговые инструкции для устранения уязвимостей, специфичные для каждой операционной системы. Во многих случаях отчёты также содержат ссылки на FTP- или Web-сервера, содержащие patch'и и hotfix'ы, устраняющие обнаруженные уязвимости.

5) Автоматическое устранение уязвимостей.

Этот этап очень редко реализуется в сетевых сканерах, но широко применяется в системных сканерах (например, System Scanner).

Например, в System Scanner создаётся специальный сценарий (fix script), который администратор может запустить для устранения уязвимости. Одновременно с созданием этого сценария, создаётся и второй сценарий, отменяющий произведённые изменения. Это необходимо в том случае, если после устранения проблемы, нормальное функционирование узла было нарушено. В других системах возможности «отката» не существует.

3. Система контроля защищённости и соответствия стандартам MAXPATROL

На портале Security Lab (http://www.securitylab.ru) проведён сравнительный анализ сканеров безопасности. Лучшие результаты показал продукт компании Positive Technologies.

Positive Technologies — одна из ведущих российских компаний в области информационной безопасности.

Основные направления деятельности компании:

- разработка системы контроля защищённости и соответствия стандартам MaxPatrol и сканера безопасности XSpider;

- предоставление консалтинговых и сервисных услуг в области информационной безопасности;

- развитие специализированного портала по ИБ Securitylab.ru.

Заказчиками Positive Technologies являются более 40 государственных учреждений, более 50 банков и финансовых структур, 20 телекоммуникационных компаний, более 40 промышленных предприятий, компании ИТ-индустрии, сервисные и ритейловые компании России, стран СНГ, Балтии, а также Великобритании, Германии, Голландии, Израиля, Ирана, Китая, Мексики, США, Таиланда, Турции, Эквадора, ЮАР, Японии.

Компания Positive Technologies специализируется на комплексном аудите информационной безопасности, оценке защищённости прикладных систем и Web-приложений, тестировании на проникновение и внедрении процессов мониторинга информационной безопасности. Компания получила статус QSA Associate, позволяющий проводить работы по проверке соответствия стандарту PCI DSS.

Программные продукты, разработанные компанией Positive Technologies, сертифицированы Министерством Обороны Российской Федерации, Федеральной службой по техническому и экспортному контролю (ФСТЭК России).

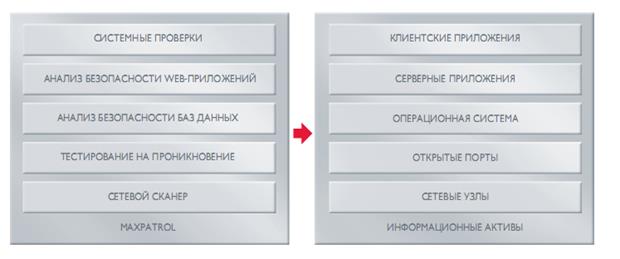

Система контроля защищённости и соответствия стандартам MaxPatrol - единственный продукт на мировом рынке, в котором объединены механизмы системных проверок, тестирования на проникновение, контроля соответствия стандартам в сочетании с поддержкой анализа сетевого оборудования, операционных систем, СУБД, прикладных и ERP-систем, а также Web-приложений.

Использование MaxPatrol позволяет сформировать непротиворечивые корпоративные стандарты, автоматизировать процессы инвентаризации, контроля изменений, управления уязвимостями и контроля соответствия, оценивать эффективность ИТ и ИБ-процессов с помощью ключевых показателей эффективности (KPI).

3.1. Контроль защищённости и соответствия стандартам

Контроль осуществляется за счёт применения следующих механизмов:

- Проактивная защита корпоративных ресурсов с помощью автоматического мониторинга ИБ;

- Автоматизация процессов контроля соответствия отраслевым и международным стандартам;

- Оценка эффективности подразделений ИТ и ИБ с помощью расширяемого набора метрик безопасности и KPI;

- Снижение затрат на аудит и контроль защищённости, подготовку ИТ и ИБ-проектов;

- Автоматизация процессов инвентаризации ресурсов, управления уязвимостями, контроля соответствия политикам безопасности и контроля изменений;

- Комплексный анализ сложных систем, включая сетевое оборудование Cisco, Nortel, Juniper, Huawei, платформ Windows, Linux, Unix, СУБД Microsoft SQL, Oracle, приложений Active Directory, Microsoft Exchange, Lotus, SAP/R3 и Web-службы собственной разработки;

- Встроенная поддержка основных стандартов, таких как ГОСТ ИСО/МЭК 17799, ГОСТ ИСО/МЭК 27001, SOX (Sarbanes-Oxley Act), PCI DSS (Payment Card Industry Data Security Standard), NSA (National Security Agency), NIST (National Institute of Standards and Technologies), CIS (Center for Internet Security);

- Максимальная автоматизация процессов, которая снижает трудозатраты и позволяет оперативно контролировать состояние защищённости систем;

- Поддержка базы знаний командой профессиональных экспертов.

Механизмы оценки защищённости MaxPatrol

Дата добавления: 2015-10-13; просмотров: 138 | Нарушение авторских прав

| <== предыдущая страница | | | следующая страница ==> |

| Сканеры безопасности АС | | | System Security Scanner (S3) |