Читайте также:

|

Электронными устройствами перехвата информации называются скрытно устанавливаемые малогабаритные специальные электронные устройства несанкционированного съема информации. Такие устройства часто называют закладными устройствами или просто закладками.

Акустические закладки предназначены для перехвата акустической (речевой) информации.

Акустические закладки можно классифицировать по виду исполнения, месту установки, источнику питания, способу передачи информации и ее кодирования, способу управления и т.д.

Перехватываемая акустическими закладками информация может записываться с использованием портативных устройств звукозаписи или передаваться по радиоканалу, оптическому каналу, по электросети переменного тока, по соединительным линиям вспомогательных технических средств (ВТСС), металлоконструкциям зданий, трубам систем отопления и водоснабжения, а также специально проложенным кабелям (линиям) и т.д.

Наиболее широко используются акустические закладки, передающие информацию по радиоканалу. Такие устройства часто называют радиозакладками.

Акустические радиозакладки предназначены для перехвата акустических сигналов по прямому акустическому (воздушному) каналу утечки информации. Чувствительным элементом в них является, как правило, микрофон.

Радиостетоскопы (контактные микрофоны, конструкционно объединенные с микропередатчиками) перехватывают акустические сигналы по виброакустическому (вибрационному) каналу утечки информации. В качестве чувствительных элементов в них обычно используются пьезомикрофоны, электретные микрофоны или датчики акселерометрического типа.

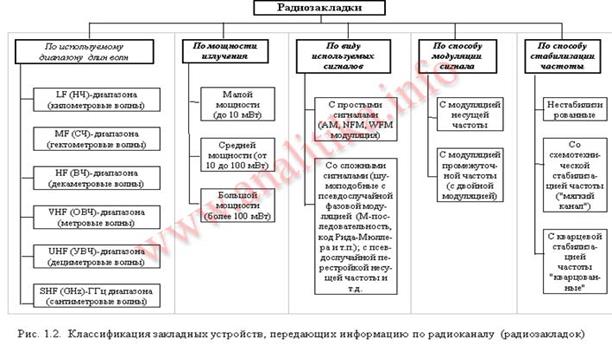

По способу стабилизации несущей частоты передатчика радиозакладки можно разделить на нестабилизированные, со схемотехнической и с кварцевой стабилизацией частоты.

Нестабилизированные радиозакладки используются в основном в метровом (VFM) диапазоне длин волн. Их можно изготовить в сверхминиатюрном виде, однако, они имеют ряд существенных недостатков. К основному из них относится значительная нестабильность несущей частоты и в ряде случаев зависимость ее от внешних факторов. Например, частота излучения может изменяться при изменении местоположения закладки.

Наибольшей стабильностью частоты обладают радиозакладки с кварцевой стабилизацией, их часто называют кварцованные. Они практически не подвержены влиянию внешних факторов. Именно их используют в качестве носимых на теле.

Для повышения скрытности используются сложные сигналы (например, шумоподобные или с псевдослучайной перестройкой несущей частоты и т.п.) и различные способы кодирования информации

Из способов кодирования наиболее часто применяется аналоговое скремблирование речевого сигнала (как правило, инверсия спектра), при котором изменяются характеристики речевого сигнала таким образом, что он становиться неразборчивым.

Наиболее сложный способ кодирования речевой информации заключается в преобразовании ее в цифровой вид с последующим шифрованием.

Наиболее простые радиозакладки выпускаются без системы управления включением передатчика, т.е. работа на излучение (передача информации) начинается при подключении источника питания.

Для увеличения времени работы закладки оборудуются системой управления включением передатчика от голоса (система VAS или VOX). Иногда такую систему называют акустоматом.

Для повышения скрытности, а также увеличения времени работы современные радиозакладки оборудуются системой дистанционного управления.

Недостатком радиозакладок является возможность обнаружения их излучений специальным приемником контроля. С целью устранения этого недостатка разработаны закладные устройства, передающие информацию по оптическому каналу в инфракрасном, невидимом глазу диапазоне. Такие закладки иногда называют “инфракрасными”. Инфракрасный передатчик преобразует акустические колебания в световые, используя при этом широтно-импульсную модуляцию

Кроме радио и оптического канала для передачи информации используются линии электропитания силовой сети 220 В. Закладки, использующие линии электропитания для передачи информации, часто называют сетевыми закладками. Они могут быть установлены в электрические розетки, удлинители, бытовую аппаратуру, питающуюся от сети переменного тока, или непосредственно в силовую линию. Для приема информации, передаваемой сетевыми закладками, используются специальные приемники, подключаемые к силовой сети в пределах здания (силовой подстанции).

Для перехвата акустической (речевой) информации с передачей ее по телефонной линии также могут использоваться закладные устройства типа “телефонного уха”, прием информации с которых может осуществляться с любого телефонного аппарата. Устройство “телефонное ухо” представляет собой высокочувствительный, как правило, электретный микрофон с усилителем и специальным устройством подключения к телефонной линии при дозвоне по определенной схеме. Такие устройства устанавливаются или в телефонной розетке, или непосредственно в корпусе телефона, называемом “телефоном-наблюдателем”. Телефонными закладками называются закладки, предназначенные для перехвата информации, передаваемой по телефонным линиям связи. Перехваченная информация может записываться на диктофоны или передаваться по радиоканалу с использованием микропередатчиков.

Основные понятия об организации анализа и оценки угроз информационной безопасности организации.

Угроза - совокупность условий и факторов, создающих потенциальную или реально существующую опасность, связанную с утечкой информации, и/или несанкционированными и/или непреднамеренными воздействиями на нее.

Опасность - Потенциальный источник возникновения ущерба.

Риск - Сочетание вероятности нанесения ущерба и тяжести этого ущерба.

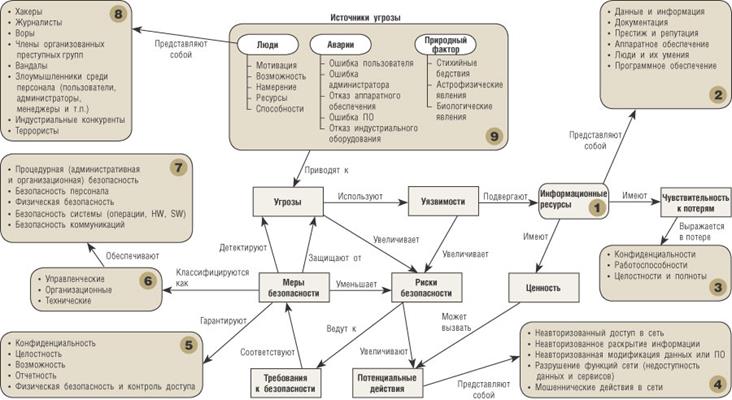

Рисунок дает представление о структуре информационной безопасности (ИБ), которая предусматривает защиту информации от широкого спектра угроз для обеспечения непрерывности бизнеса, минимизации потерь и максимизации возврата от вложенных инвестиций. Каждая организация имеет информационные ресурсы (пункт 1) — знания и умения сотрудников, аппаратное и программное обеспечение, базы данных, документацию и прочие виды информации (пункт 2).

Информационные ресурсы подвержены потерям в виде нарушения конфиденциальности, работоспособности, целостности и полноты (пункт 3). Чем ценнее информация в компании, тем больше опасность вредоносных действий, направленных на завладение ею или на ее уничтожение. Вредоносные действия могут совершаться в виде неавторизованного доступа в сеть, неавторизованного раскрытия информации (утечки информации), модификации данных или ПО, а также мошеннических действий в сети (пункт 4).Наличие описанных уязвимостей определяет угрозы безопасности, которые представляют собой риски, требующие введения мер безопасности. Степень риска определяет уровень затрат на меры безопасности. Меры безопасности должны гарантировать конфиденциальность, целостность, доступность информации, своевременную отчетность, физическую безопасность и контроль доступа (пункт 5). В свою очередь, меры безопасности могут быть техническими, организационными и управленческими (пункт 6).

Меры безопасности обеспечиваются различными системами безопасности: процедурной, физической, системной, коммуникационной и др. (пункт 7).

На рис. показаны также источники угрозы: намеренные действия со стороны людей, возможные аварии (ошибки в работе пользователей, программ и оборудования), а также природные факторы (пункт 9).

Защищенность является одним из важнейших показателей эффективности функционирования АС, наряду с такими показателями как надежность, отказоустойчивость, производительность и т. п.

Под защищенностью АС будем понимать степень адекватности реализованных в ней механизмов защиты информации существующим в данной среде функционирования рискам, связанным с осуществлением угроз безопасности информации. Под угрозами безопасности информации традиционно понимается возможность нарушения таких свойств информации, как конфиденциальность, целостность и доступность.

Анализ рисков состоит в том, чтобы выявить существующие риски и оценить их величину (дать им качественную, либо количественную оценку). Процесс анализа рисков можно разделить на несколько последовательных этапов:

Ресурсы ИС можно разделить на следующие категории: Информационные ресурсы; Программное обеспечение; Технические средства (серверы, рабочие станции, активное сетевое оборудование и т. п.); Людские ресурсы.

Важность (или стоимость) ресурса определяется величиной ущерба, наносимого в случае нарушения конфиденциальности, целостности или доступности этого ресурса. Обычно рассматриваются следующие виды ущерба:

Ущерб может быть нанесен организации в результате успешного осуществления следующих видов угроз безопасности:

Под уязвимостями обычно понимают свойства ИС, делающие возможным успешное осуществление угроз безопасности.

Величина риска определяется на основе стоимости ресурса, вероятности осуществления угрозы и величины уязвимости по следующей формуле:

Риск = (стоимость ресурса * вероятность угрозы) / величина уязвимости

Задача управления рисками заключается в выборе обоснованного набора контрмер, позволяющих снизить уровни рисков до приемлемой величины. Стоимость реализации контрмер должна быть меньше величины возможного ущерба. Разница между стоимостью реализации контрмер и величиной возможного ущерба должна быть обратно пропорциональна вероятности причинения ущерба.

Дата добавления: 2015-10-28; просмотров: 376 | Нарушение авторских прав

| <== предыдущая страница | | | следующая страница ==> |

| Методика проведения аттестации | | | Основные черты информационной войны |