Читайте также:

|

Правила, в соответствии с которыми производится фильтрация трафика, задаются в окне Сетевые фильтры.

Транзитный трафик, который не попал под действие ни одного из заданных в окне Сетевые фильтры фильтров, всегда блокируется.

Для локального трафика, для которого не определены правила фильтрации в окне Сетевые фильтры, можно определить правила выбором режима (2 или 3 режим) на некотором интерфейсе.

Кроме того выбором режима на интерфейсе можно независимо от фильтров блокировать весь трафик (1 режим) или пропустить весь локальный трафик (4 режим).

С учетом сказанного возможны следующие режимы работы:

· 1 режим (Блокировать IP-пакеты всех соединений) блокирует на сетевом интерфейсе все IP-пакеты.

· 2 и 3 режимы действуют только на локальный и широковещательный трафик и определяют действие – запретить или разрешить создание соединений, правила обработки которых, не заданы в локальных и широковещательных фильтрах:

* 2 режим (Блокировать все соединения кроме разрешенных) блокирует создание любых таких соединений (установлен по умолчанию).

* 3 режим (Пропускать все исходящие соединения кроме запрещенных) пропускает исходящие и блокирует входящие соединения.

· 4 режим (Пропускать все соединения) также действует только на локальный трафик. Это тестовый режим, в котором разрешается создание любых локальных соединений. Компьютер в этом режиме открыт для несанкционированного доступа, в связи с чем этот режим может использоваться только для кратковременного включения.

· 5 режим (Пропускать IP-пакеты на всех интерфейсах без обработки) на всех интерфейсах прекращает обработку трафика модулем ViPNet. Прекращаются любая фильтрация трафика, трансляция IP-адресов. Информация в канале, компьютер и защищаемые сети в этом режиме открыты для несанкционированного доступа. В связи с чем этот режим также может использоваться только для кратковременного тестового включения.

С целью исключения снижения уровня безопасности МЭ, обслуживающего локальную сеть, следует избегать установки на МЭ любых служб, особенно серверов, требующих взаимодействия с сетевыми ресурсами, как локальных, так и внешних сетей.

При выполнении данной рекомендации целесообразно:

· на всех интерфейсах МЭ устанавливать 2-й режим, который задан по умолчанию,

· не добавлять никаких локальных и широковещательных фильтров,

· при необходимости, следует задать фильтры в разделе Транзитных фильтров для разрешения создания транзитных соединений в нужном направлении для требуемых типов трафика между сетями, подключенными к разным интерфейсам МЭ.

Если все же требуется взаимодействие МЭ с некоторыми службами в сети, то в локальных фильтрах следует стремиться задавать только фильтры для исходящих соединений для конкретных протоколов с конкретными IP-адресами.

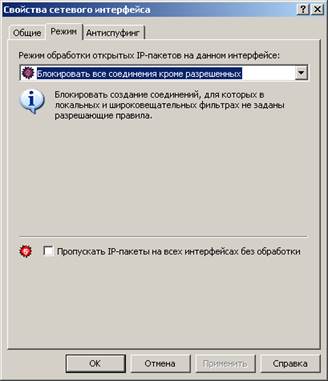

Настройки режимов безопасности производятся в окне Свойства сетевых интерфейсов на вкладке Режим (Рисунок 7). Для вызова окна Свойства сетевых интерфейсов выберите сетевой интерфейс в окне Сетевые интерфейсы (см. п.8.5.1, стр.26) и воспользуйтесь пунктом главного меню Действия -> Сетевые интерфейсы (или контекстным меню Свойства…).

Рисунок 7

По умолчанию на всех интерфейсах установлен 2-й режим.

Для изменения режима безопасности выберете в списке Режим интерфейса нужный режим.

Для отключения обработки трафика (открытого и закрытого) модулем ViPNet установите флажок в опции Пропускать IP-пакеты на всех интерфейсах без обработки.

В п.8.3.1, стр.22 читайте рекомендации по выбору режимов безопасности для сетевых интерфейсов и настройке правил фильтрации.

Во всех режимах (кроме последнего – Режим №5 Пропускать IP-пакеты на всех интерфейсах без обработки) МЭ осуществляет мониторинг трафика и отражает информацию о соединениях в соответствующих журналах IP-пакетов (п. 12.1.1, стр. 60).

Замечание: Если на компьютере установлена ОС Windows XP (SP 2 и выше), то при включении на внешних интерфейсах 4 или 5 режима Windows Security Center[1] (если не отключены настройки оповещения) сообщит об отключении ViPNet Firewall (т.е. защиты компьютера программным обеспечением ViPNet).

Дата добавления: 2015-10-28; просмотров: 265 | Нарушение авторских прав

| <== предыдущая страница | | | следующая страница ==> |

| Основные принципы фильтрации | | | Возможности окна Сетевые интерфейсы |